5G ist in aller Munde – auf dem Mobile World Congress in Barcelona sind erste Smartphones und andere Endgeräte wie mobile und stationäre 5G-Router zu bewundern. Und die Netzbetreiber bereiten sich auf den Start der ersten Netz-Installationen vor. Schon 2019 soll es erste vereinzelte 5G-Inseln geben. Doch über einen Aspekt der neuen Mobilfunktechnik wird allenfalls in Fachkreisen gesprochen: Sicherheit und Datenschutz im neuen Netz. Aber gerade hier stellt 5G neue, nicht zu unterschätzende Herausforderungen an die Ingenieure.

Autor: Stefan Achleitner; Aufmacherbild: Intelligente Welt

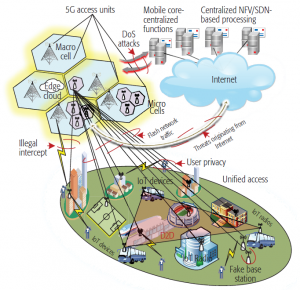

In Sachen Sicherheit und Datenschutz ist 5G aus gleich mehreren Gründen kritisch: Zum einen bieten die geplanten geringen Latenzzeiten kaum Zeit für klassische Schutzmaßnahmen wie etwa „Deep Packet Inspection“ – also die Analyse jedes einzelnen Datenpakets. Denn wenn an anderer Stelle um jede Millisekunde gerungen wird, sollen nicht 10 oder mehr Millisekunden wieder für eine Überprüfung der Datenpakete obendrauf kommen. Zum anderen besteht 5G aus vielen, noch jungen Technologiebausteinen wie vor allem Software Defined Networking (SDN) und Network Function Virtualization (NFV). Diese Bausteine bieten ihrerseits viele Angriffsmöglichkeiten. 5G weist somit leider eine große „Attack Surface“ auf, wie es in der Fachsprache heißt.

Gerade durch die große Anzahl an Komponenten, aus denen das 5G-Netzwerk besteht, steigt die Menge möglicher Angriffsmöglichkeiten. Diesen Effekt haben etwa Forscher der finnischen Universität Oulu in einer 2018 erschienenen Publikation diskutiert.

Die Vielzahl möglicher Endgeräte bereitet auch Probleme in Sachen Sicherheit

Eine weitere große Herausforderung in Bezug auf Sicherheit von 5G ist die große Anzahl von verschiedenen Geräten, die auf dieses Netz zugreifen werden. Von einer Vielzahl von Geräten im Internet der Dinge (IoT), über Industrie-4.0-Anlagen, autonome Fahrzeuge bis hin zu Smartphones ergeben sich ganz unterschiedliche Risiken und potenzielle Schwachstellen. Solche mögliche Angriffe reichen vom illegalen Abfangen von Userdaten über Schadsoftware aus dem Internet, die sich über 5G verbreiten kann, bis zu Denial-of-Service-Angriffen auf die Mobilfunk-Kernnetze.

Bei einem der Grundpfeiler von 5G, dem „Software-defined Networking“ oder kurz SDN, sieht die Architektur einen zentralen Kontrollserver vor, der die Elemente im Netzwerk (zum Beispiel Router oder Switches) über ein eigenes Kontrollnetzwerk programmiert. Dieses Konzept macht den zentralen Kontrollserver zu einem sehr attraktiven Ziel für Angriffe. So könnten etwa Angreifer Datenpakete so konstruieren, dass der zentrale SDN-Kontrollserver jedes Paket einzeln verarbeiten muss, was in einem „Denial of Service“ resultieren kann. Legitime Datenpakete können dann nicht mehr oder nur begrenzt verarbeitet werden, weil der Kontrollserver überlastet ist.

Software-defined Networking und Network Functions Virtualization als mögliche Angriffspunkte

Auch die Programmierung der Datenebene in SDN bietet eine erhebliche Angriffsfläche, da bei großen Netzwerken die Komplexität massiv ansteigt. Dadurch können wiederum Fehler entstehen, die von Angreifern ausgenutzt werden können. Eine solche erst kürzlich beschriebene Sicherheitstücke in SDN diskutieren wir in einem anderen Beitrag.

Aus diesen Gründen ist die korrekte Konfiguration von Netzwerkkomponenten für die Sicherheit von 5G entscheidend. Dies ist gerade bei der Virtualisierung von Netzwerk-Funktionen (NFV) zu beachten. Dieses Prinzip, bei dem mehrere verschiedene Instanzen von Programmen oder Systemen auf derselben Hardware laufen, setzt eine sichere Hardware sowie eine korrekte Isolierung der virtualisierten Funktionen und Instanzen untereinander voraus. Viele Sicherheitsforscher weisen aber drauf hin, dass gerade Virtualisierungslösungen besonders anfällig für „side-channel attacks“ sind – Angriffe, bei denen Cyberkriminelle sensible Informationen indirekt abfangen könnten, zum Beispiel über bestimmte Zeitabfolgen oder auch den gemessenen Energieverbrauch.

Und da die virtualisierten Netzwerk-Funktionen auf Standard-Serverhardware laufen, dürfen Netzbetreiber auch deren Sicherheit nicht unkritisch voraussetzen. Denn auch solche Server können ähnlich wie private PCs von Sicherheitslücken wie Meltdown und Spectre betroffen sein. Erinnert sei auch an den Verdacht, dass Spionagechips in Server eingebaut sein könnten.

Gefährdet sind vor allem Nutzerdaten, aber etwa auch Aufenthaltsorte der Mobilfunkkunden

Die hohe Anzahl von möglichen Sicherheitsschwachstellen in 5G wirkt sich vor allem auf die Privacy, also den Datenschutz, und die Geheimhaltung von Nutzerdaten aus. Hat ein Angreifer erstmal eine Komponente des komplexen 5G-Systems erfolgreich infiziert, kann er sensible Daten abgreifen, die sich für weitere Angriffe verwenden ließen.

Dies gilt nicht zuletzt für Information über den Aufenthaltsort bestimmter Nutzer – zum Beispiel wenn die Algorithmen eines Netzanbieters zur Auswahl von Access-Points, wie etwa Funkmasten oder WiFi-Basisstationen bekannt werden. Die darüber erbeuteten Informationen können von Cyberkriminellen verwendet werden, um Nutzerprofile zu erstellen (Wo liegt der Arbeitsplatz, wo der Wohnort eines bestimmten Users) – oder auch, um etwa Politiker oder Prominente gezielt auszuspähen. Noch kritischer wäre es, wenn es einem Angreifer gelingt, eine gefälschte 5G-Basisstation ins Netz einzuschmuggeln – denn dann könnten die den Kommunikationsverkehr aller an dieser Basis eingebuchten Nutzer direkt mithören.

Die komplexe Architektur von 5G hilft jedoch auch beim Schutz

Die meisten der genannten Sicherheitsschwachstellen haben ihren Ursprung nicht direkt im 5G Standard, sondern resultieren vielmehr aus der großen Anzahl an Komponenten und Technologien, aus denen sich 5G zusammensetzt. Diese auf den ersten Blick erscheinende Schwäche kann aber auch zum Vorteil genutzt werden, um 5G sicher zu machen.

Wie die Forscher der Universität Oulu im Paper „Overview of 5G Security Challenges and Solutions“ diskutieren, verspricht vor allem Software Defined Networking eine Möglichkeit, Netze wie 5G gegen Angriffe zu härten – nämlich dann, wenn erstmal die SDN-spezifischen Sicherheitstücken geschlossen sind. Durch die Architektur eines zentralen Kontrollservers ermöglicht SDN zudem erstmalig, netzwerkweite Sicherheitsstandards zu implementieren und die Datenströme im Netz so steuern, das sie für ein Großteil der üblichen Angriffstechniken nicht mehr erreichbar sind. Des weiteren ermöglicht die zentrale Sicht auf ein Netzwerk durch den SDN Kontrollserver auch neuartige, beispielsweise auf maschinellem Lernen basierte Erkennungsalgorithmen, die potenzielle Angriffe und bösartige Datenpakete schon frühzeitig erkennen können.

Viele Schwachstellen sind erkannt, an ihrer Behebung wird intensiv gearbeitet

Außerdem könnten im 5G-Netz gezielte Maßnahmen getroffen werden, um Sicherheitsschwachstellen zu minimieren. So wäre zum Beispiel denkbar, die Genauigkeit der Ortsinformation im 5G-Mobilfunknetz künstlich soweit zu senken, dass die darauf basierenden Anwendungen zwar noch gut funktionieren, Angreifern aber keine unnötig exakten Informationen etwa über den Aufenthaltsort eines Nutzers geliefert werden.

Die gute Nachricht ist also, dass den Entwicklern von Netzkomponenten, den Netzbetreibern und den Standardisierungsgremien für 5G, die beschriebenen Risiken und Angriffsmöglichkeiten durchaus bewusst sind. In der weiteren Standardisierung arbeiten sie mit Hochdruck daran, auch die Sicherheit und den Datenschutz im neuen Mobilfunknetz zu gewährleisten und wo nötig zu verbessern.

Mittlerweile hat sich auch ein Konsortium zur Standardisierung von Sicherheit im 5G Standard gebildet welches die Erfordernisse für ein sicheres Netz evaluiert. Darüberhinaus sind die verschiedenen Hersteller vom Smartphone-Anbieter bis zum Netzwerkausrüster sensibilisiert, dass sie sich untereinander deutlich besser abstimmen müssen als in der Vergangenheit, um die Sicherheit und den Datenschutz in 5G wirklich zu gewährleisten.