Autor: Stefan Achleitner;

Aufmacherbild: Camellia Sansanqua via www.pixabay.com, Public Domain

In der Computersicherheits-Forschung spielt die Identifikation von Sicherheitslücken eine entscheidende Rolle. Denn erst wenn die Forscher die exakten Mechanismen eines Angriffs verstehen und analysieren können, haben sie die Möglichkeit, einen wirksamen Schutz gegen das jeweilige Bedrohungsszenario zu entwickeln.

Bei Software-defined Networking (SDN), das beispielsweise in den künftigen 5G-Netzen eine zentrale Rolle spielen soll, wurde kürzlich eine solche Sicherheitslücke entdeckt.

Derzeit gibt es noch keinen wirksamen Schutz gegen die im Folgenden beschriebene Angriffsmethode. Dass die Lücke aber frühzeitig entdeckt wurde, bevor öffentliche Netze mit dem heutigen Stand der SDN-Architekturen und -Protokolle realisiert werden, ist positiv zu bewerten. Denn nun erhalten die Forscher und Entwickler die Chance, ihre Konzepte gegen genau dieses Angriffsszenario zu wappnen.

Mit Software Defined Networking (SDN) lassen sich große Netzwerke innerhalb von Millisekunden an die aktuellen Anforderungen anpassen. Deshalb spielt diese Technik auch eine so wichtige Rolle für die Konzepte künftiger 5G-Netze. Ausschlaggebend für die hohe Flexibilität ist die Möglichkeit, den Transport der Datenpakete im Netzwerk von einem zentralen Kontrollserver aus zu programmieren.

Darüberhinaus erhoffen sich Experten auch eine Verbesserung der Netzwerksicherheit, da sie mit SDN an vielen Kontrollpunkten im Netzwerk verteilte Firewalls und sogenannte „Access Control Lists“ einbinden können. Da mag es zunächst überraschen, dass IT-Sicherheitsforscher vor kurzem noch erhebliche Sicherheitsmängel in der SDN-Technologie gefunden haben.

Flow Rules als Basis des SDN-Datenverkehrs

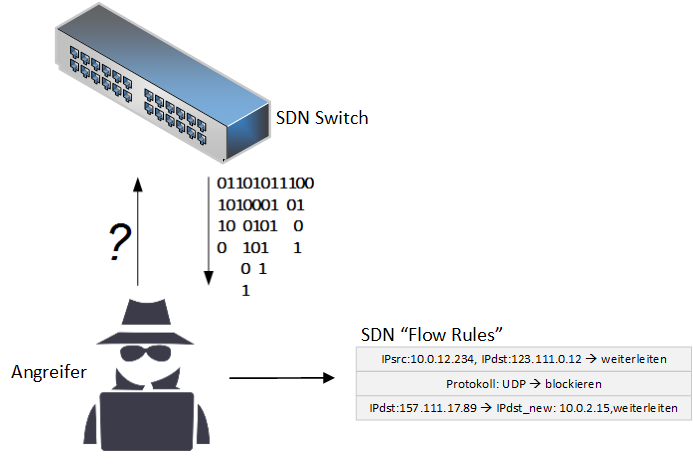

Um diese kürzlich entdeckte Sicherheitslücke besser zu verstehen, lohnt zunächst ein Blick auf die grundsätzliche Funktionsweise eines SDN: Auf der Datenebene, also in Routern oder Switches, setzt Software-defined Networking auf ein System von sogenannten „Flow Rules“ – also Regeln, die den Netzwerkverkehr kontrollieren und steuern.

Solche Flow Rules basieren auf Protokollen wie OpenFlow und bestehen grundsätzlich aus zwei Teilen: Einem „Matching-Part“, der die betroffenen Datenpakete identifiziert, und einem „Action-Part”, der Befehle definiert, die auf betroffenen Datenpakete angewendet werden.

Im Identifikationsteil einer solchen Regel werden die Kopfdaten von IP-Paketen analysiert, wie etwa die IP-Quell- oder -Zieladresse, das verwendete Protokoll (zum Beispiel TCP oder UDP) und/oder die MAC-Adressen von Sender und Empfänger. Welche Kombination von Feldern zur Identifikation der Paketen dient, ist jedoch nicht genau festgelegt und kann je nach Applikation unterschiedlich ausfallen.

Die Befehle einer Flow Rule die auf ein „passendes“ Paket angewendet werden, reichen von „Paket weiterleiten“ oder „Paket blockieren“ bis hin zur Veränderung der Feldinhalte , etwa ein Umschreiben von IP-Adressen oder Port-Nummern.

Mit diesem Repertoire haben der SDN-Kontrollserver sowie der zuständige Netzwerkadministrator vollständige Kontrolle über den Datenverkehr im Netzwerk. Auch neuartige Applikationen für Cloud-Computing oder effiziente Sicherheitsmechanismen können basierend auf Flow Rules implementiert werden.

Flow Rules sind nicht unsichtbar

Bisher galt die Annahme, dass die genaue Programmierung und damit die Zusammensetzung der Flow Rules innerhalb eines SDN-Switches für Netzwerknutzer nicht sichtbar sind. Der jetzt von IT-Sicherheitsforschern veröffentliche Angriffsmechanismus basiert jedoch darauf, dass es einem Angreifer doch gelingen kann, die genaue Zusammensetzung der Flow Rules und damit die Sicherheitsstragie eines Netzwerks im Detail zu rekonstruieren.

Durch ausgeklügelte Netzwerkscanning-Verfahren ist es einem bösartigen Nutzer eines SDN-basierten Netzwerks möglich, genug Informationen zu sammeln, um die Flow Rules exakt zu rekonstruieren.

Ein Angreifer kann so zum Beispiel herausfinden, auf Basis welcher Felder (etwa der IP Adresse) ein Datenpaket von einer SDN-Firewall identifiziert wird. Mit Hilfe dieser Erkenntnis kann er seine eigenen Datenpakete so verändern, dass sie die Firewall passieren können.

Die von den Sicherheitsforschern entwickelten Netzwerkscanning-Techniken zur Rekonstruktion von „Flow Rules“ wurden in dem Open-Source Programm SDNMap veröffentlicht, das sich jeder kostenlos herunterladen kann.

Die genaue Funktionsweise des Angriffs

SDN-Kontrollserver sind grundsätzlich darauf ausgelegt, Verkehrsmuster zu erkennen und daraufhin neue „Flow Rules“ für noch unbekannte Datenpakete zu erstellen. So erzielt eine möglichst schnelle Weiterleitung dieser Pakete einen hohen Netzwerkdurchsatz .

Genau dieses Verhalten kann jedoch zu Sicherheitslücken führen. Wenn ein Angreifer in der Lage ist, die genauen „Flow Rules“ zu rekonstruieren, und dann die entsprechenden Felder eines Datenpakets nur geringfügig ändert, passen diese nicht mehr mit den Attributen der „Flow Rule“ zusammen. Das Paket, das eigentlich blockiert werden soll, wird dann weitergeleitet.

Das folgende 2-minütige Video zeigt, wie so ein Angriff in einem vereinfachten Szenario funktioniert:

https://youtu.be/dUV8l3nnKTM

Die genaue Funktionsweise dieser neuartigen Angriffsstrategie wird im April dieses Jahres auf einer Konferenz im Silicon Valley vorgestellt. Eine solche Veröffentlichung in IT-Sicherheitskreisen ist wie schon eingangs erwähnt eine wichtige Voraussetzung dafür, dass die Forscher und Entwickler wirksame Gegenstrategien und Schutzmechanismen entwickeln können.

Denn bisher gibt es noch keinen verlässlichen Verteidigungs-Mechanismus gegen die beschriebene Rekonstruktion von SDN Flow Rules. Sie zu entwickeln, muss nun der nächste Schritt sein. Denn nur so lässt sich gewährleisten, dass Software Defined Networking eine sichere und zuverlässige Technologie für die nächste Generation von Mobilfunk- und Computernetzen wird.

Nähere Informationen zu diesem Projekt in englischer Sprache gibt es unter: http://www.stefanachleitner.com/papers/achleitner_2017_sdnmap.pdf