Exakte Zahlen sind kaum zu finden, aber Sicherheits-Experten sind überzeugt, dass „Social Engineering“ bei einer Vielzahl erfolgreicher Cyberangriffe eine entscheidende Rolle spielt. „Meine Erfolgsrate beim Social Engineering liegt bei 100 Prozent„, prahlt gar der „Star-Hacker“ Kevin Mitnick. Hinter diesem Schlagwort stecken psychologische Tricks und Manipulationsmethoden. Sie haben immer das Ziel, auf sozialem statt technischem Weg Sicherheitsmaßnahmen zu unterlaufen. Und dagegen helfen keine Firewalls und keine Virenscanner.

Autor: Stefan Achleitner; Aufmacherbild: (C) Pixabay/Puujee8312, CC BY-SA 4.0

„Hallo, hier spricht Lindsey vom IT-Department in unserem Hauptsitz in New York, wie geht es Ihnen heute?“ Mit dieser Begrüßung haben Sicherheitsexperten auf der diesjährigen Defcon in Las Vegas ein Social Engineering Experiment durchgeführt. Die Defcon ist die weltgrößte Hacker-Konferenz.

„Wir schicken neue Laptops an unsere Telearbeiter. Um sicherzustellen, dass wir alle Programme, mit denen Sie arbeiten, richtig konfigurieren, benötigen wir von Ihnen eine Liste der Software auf Ihrem Laptop und die genauen Versionen. Dies sollte nur wenige Minuten in Anspruch nehmen.“ Bei diesem Experiment wurden live von der Bühne Telearbeiter eines Unternehmens telefonisch kontaktiert und um eine Liste der Programme gebeten, die auf Ihren Firmenlaptops installiert sind. Die Zielpersonen lassen sich mit einfachen Internet-Suchen ausfindig machen: Eine LinkedIn-Suche liefert eine Liste von Telearbeitern des Unternehmens. Wo sich der Hauptsitz und die Filialen finden, verrät Google.

Social Engineering wirkt: Alle Zielpersonen verrieten bereitwillig kritische Details

In weniger als 30 Minuten gaben alle kontaktierten Personen die genauen Programme und deren Versionen, sowie die genaue Betriebsystemversion ihres Firmenlaptops bekannt. Außerdem riefen sie bereitwillig Webseiten auf, zu deren Besuch sie am Telefon aufgefordert wurden.

„Möchten Sie Ihren neuen Laptop mit FedEx oder UPS erhalten?“ Eine solche abschließende Frage scheint im ersten Augenblick unbedeutend, doch erzeugt sie Vertrauen und eine Erwartungshaltung in der Zielperson, dass bald ein neuer Firmenlaptop geliefert wird. Und wer würde nicht Ja zu einem nagelneuen Arbeitsgerät sagen?

Da es sich hierbei nur um ein Experiment handelte, wurde an dieser Stelle gestoppt. Im echten Leben könnten die Telefonate aber auch der erste Schritt zu einem groß angelegten Cyberangriff gewesen sein. Es genügt schon, dass die Mitarbeiter die genauen von ihnen genutzten Betriebssystemversionen verrieten, weil sich daraus Rückschlüsse auf noch nicht per Update geschlossene Sicherheitslücken treffen lassen. Wird dann noch eine präparierte Website besucht, ist der passende Schadcode ruckzuck auf dem Rechner platziert.

Noch weitreichender wären die Angriffsmöglichkeiten, würden die Angreifer nach der beschriebenen Vorbereitung tatsächlich einen präparierten Computer verschicken. Vor allem wenn er an Telearbeiter geht, die nur selten oder nie vom Firmensitz aus arbeiten, ist dies ein sehr einfaches Mittel, um schnell firmeninterne Informationen abzufangen. Im Vergleich zu deren Wert können die Kosten für ein paar Laptops schnell zu vernachlässigen sein.

Die Tricks zu kennen ist der beste Schutz dagegen

Typischerweise versuchen Social-Engineering-Techniken bei der Zielperson ein Gefühl der Angst, Dringlichkeit oder andere ähnliche Emotionen zu erzeugen. Denn Gefühle sind der beste Weg, um kritisches Nachdenken zu unterdrücken. So lässt sich die Zielperson schnell zu einer bestimmten Tätigkeit verleiten – wie zum Beispiel das Klicken eines Links.

Einige der dabei eingesetzten Techniken sind wohl jedem schon einmal begegnet, ohne dass man sich über deren Hintergrund und Funktionsweise immer im Klaren war. Dabei ist genau dies die beste Strategie zur Verteidigung: Die Tricks zu (er)kennen und sich von ihnen nicht aufs Glatteis führen zu lassen. Deshalb stellen wir im Folgenden die wichtigsten Varianten von Social Engineering vor.

Die Nummer 1 beim Social Engineering: Phishing-Attacken

Phishing ist ein Kunstbegriff für „Password fishing“ und steht für die am meisten verwendete Social-Engineering-Technik. Insider gehen davon aus, dass über 90% von Datenlecks die Folge von Phishing-Attacken sind. Solche Angriffe können über verschiedene Kanäle erfolgen – zum Beispiel durch E-Mails, die vorgaukeln von der eigenen Bank, vom Finanzamt oder einem anderen vom Empfänger als wichtig eingestuften Absender zu sein. Ziel ist es immer, den Empfänger dazu zu bringen, einen kompromittierten Link anzuklicken.

Aber auch Webseiten lassen sich als Phishing-Werkzeug missbrauchen. Oftmals werden dazu die Login-Seiten von Banken, Bezahldiensten wie PayPal beziehungsweise Handelsplattformen wie eBay oder Amazon täuschend echt nachgebaut. Gibt der Nutzer seine Zugangsdaten auf einer solchen Fake-Seite ein, können die Angreifer diese „abfischen“. Später nutzen sie sie dann auf der echten Zugangsseite des Dienstes und schädigen so den Angegriffenen.

Bestätigungen von Bestellungen, die Sie nie vorgenommen haben, sollten immer Vorsicht und Zweifel auslösen. Der beste Schutz besteht darin, nie den Link in einer zweifelhaften E-Mail anzuklicken. Loggen Sie sich stattdessen direkt etwa auf der betreffenden Shopping- oder Banking-Plattform ein. Schauen Sie dort dann in Ihre Bestellhistorie oder Ihre Kontoauszüge. So wird meist schnell klar, dass die in der Phishing-Mail behauptete Buchung nie stattgefunden hat.

Auch Webseiten oder Anrufe sind mögliche Angriffsvektoren

Cyberkriminelle können Webseiten aber auch dazu missbrauchen, Malware oder Viren zu verteilen. Zum Beispiel, indem der Angreifer auf einem Portal mit Stellenanzeigen ein PDF-Dokument mit eingebettetem Virus hochlädt. Wird eine solche Datei dann von einem Mitarbeiter der Personalabteilung eines Unternehmens heruntergeladen und geöffnet, kann der eingebettete Virus sich oft ungehindert im Firmennetzwerk verbreiten.

Neben E-Mails sind auch Anrufe ein verbreitetes Mittel zum Phishing. Dabei gehen die Anrufer oft so vor, dass sie Mitarbeiter von Firmen anrufen und vermeintlich unbedeutende Informationen erfragen. Je mehr solcher im Einzelnen belangloser Details der Angreifer sammelt, umso glaubwürdiger kann er sich bei der Kontaktaufnahme zu anderen Zielpersonen darstellen. Gelingt es ihm, das Gegenüber davon zu überzeugen, zum Beispiel ein Mitarbeiter aus einer wichtigen Abteilung wie der IT-Abteilung zu sein, oder Assistent einer wichtigen Führungspersönlichkeit, wird es viel leichter, vertrauliche Firmeninformationen auszuforschen.

Das Spiel mit der Gier: Ködern

Eine weitere Technik des Social-Engineerings ist das sogenannte Ködern. Dabei gaukelt der Angreifer seiner Zielperson eine ansprechende Belohnung vor. Das kann ein Link sein, der angeblich zu einem kostenlosen Download eines Films oder einer Software führt. Oder die vermeintliche Aussicht auf ein neues Notebook, wie bereits eingangs geschildert.

Eine nicht minder gerissene Methode für versteckte Cyberangriffe ist das Verteilen von USB-Sticks. Dies ist zum Beispiel auf Messen durchaus üblich. Der Stick könnte aber – oft versteckt hinter einem authentischen Inhalt – mit Schadsoftware präpariert sein.

Wie Du mir, so ich Dir: Quid Pro Quo

Noch eine andere Methode ist das Versprechen von attraktiven Gegenleistungen, für die der Angreifer jedoch in vermeintlich kleinerem Maße in Vorleistung gehen muss. Dieses „Quid Pro Quo“-Prinzip ist quasi die digitale Variante eines alten Gaunertricks: Bekannt und für hoffentlich jeden Empfänger leicht zu durchschauen sind etwa E-Mails, die einen größeren Geldbetrag versprechen. Vorher müsse man aber einen kleineren Betrag senden, um die Überweisungskosten zu decken. Aber würde jeder dasselbe Prinzip erkennen, wenn beispielsweise eine PayPal-Zahlung verlangt wird, um vermeintliche Versandkosten vorauszuzahlen oder eine Sicherheitsleistung für eine wertvollere Lieferung zu leisten?

Auch ein Anruf der angeblichen IT Abteilung kann ein solcher „Quid Pro Quo“-Angriff sein. Beispielsweise wenn ein Zugangspasswort verlangt, um eine angeblich entdeckte Sicherheitslücke zu beheben oder eine neue Software zu installieren.

Digitales Erschrecken: Scareware

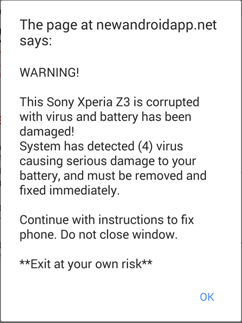

Auch Scareware ist eine Spielart des Social Engineerings. Hier gaukelt ein Popup-Fenster, das tatsächlich von einer besuchten Webseite stammt, dem Nutzer vor, es handle sich um eine Sicherheits-Meldung des Betriebssystems oder eines Virenscanners. Klickt der Nutzer auf den angebotenen Link beginnt der eigentliche Angriff jedoch erst.

Problematisch ist, dass die Urheber solcher Angriffe oft auch Kapazitäten in übergreifenden Werbenetzwerken buchen. Dann erscheinen Scareware-Meldungen auf eigentlich harmlosen und bekannten Webseiten, weil sie quasi wie Werbung ausgespielt werden. Der Betreiber der Website weiß davon gar nichts. Hier sind die Betreiber solcher Netzwerke dringend aufgefordert, genauer hinzuschauen, was ihre Kunden tatsächlich ausspielen.

Gerade in solchen Fällen ist höchste Aufmerksamkeit gefordert. Für Kenner ist gegebenenfalls zu erkennen, dass etwa die Fenstergestaltung nicht zum eigenen Desktop-Thema oder der exakt genutzten Systemversion passt. Oder dass die sich vermeintlich meldende Schutzsoftware auf dem eigenen Rechner gar nicht installiert ist. Praxistipp: Schauen Sie in der Taskleiste beziehungsweise im Dock Ihres Rechners nach, ob das vorne liegende Fenster ein Tochterfenster Ihres Webbrowsers ist (dann ist es mit hoher Wahrscheinlichkeit eine Scareware-Meldung) oder tatsächlich Ihr Virenscanner beziehungsweise Ihr Betriebssystem.

Im Zweifel gilt: Lieber einen vermeintlichen oder auch echten Warnhinweis einmal zu oft wegklicken als einem hinterlistigen Trick auf den Leim zu gehen. Bei wirklichen Schutzprogrammen lassen sich Funde und Warnungen über deren Benutzeroberfläche auch nachträglich abrufen und bearbeiten.

Wie schützt man sich am besten gegen Social Engineering?

Mit rein technischen Mitteln lässt sich Social Engineering leider nicht verhindern. Die wesentlich wirksamere Abwehrmethode ist eine gezielte und wiederholte Schulung der Mitarbeiter und regelmäßiges Hinweisen auf die Gefahren für alle Computernutzer.

Zunehmend setzen Unternehmen und Sicherheitsexperten dabei auf Testangriffe – etwa Phishing-Mails, die von der echten IT-Abteilung an die Mitarbeiter geschickt werden. Solche Tests sind in ihrem Kern harmlos. Sollte ein Nutzer jedoch einmal darauf hereingefallen sein, erzeugt dies eine bleibende Erinnerung. Wenn das nächste Mal eine echte Phishing-Mail in seinem Postfach landet, wird ein solcher User dann bestimmt vorsichtiger sein.