Malware, wie etwa die derzeit beim Cyberkriminellen so bliebtete Ransomware, ist ein überaus gefährlicher, oft auch sehr effektiver Angriffsvektor auf die IT-Sicherheit. Antiviren-Programme (kurz AV) und eine Firewall gelten als die wichtigsten Schutz-Komponenten dagegen. Sie fungieren als Basis-Sicherheitsausstattung und dürfen auf keinem PC und in keinem Netzwerk fehlen. In Teil 4 unserer Serie „Sicherheit im Internet“ erklären wir, wie sie funktionieren. Aber auch, wo ihre Grenzen liegen.

Aufmacherbild: Gerd Altmann auf Pixabay

Ein Antiviren-Programm ist heute ein zwingender Bestandteil von Betriebssystemen und in diesen oft bereits integriert. Anders als der historisch bedingte Name nahelegt, erkennen diese Programme nicht nur Computerviren, sondern auch Würmer, Trojaner, Spyware und andere Typen von Malware. Heute können sie sogar vor unsicheren Internetseiten warnen.

Klassische Virenscanner greifen bei ihrer Suche nach Schadsoftware auf eine Datenbank zurück, in der sogenannte Signaturen abgespeichert sind – Fingerabdrücke von bereits bekannter Malware. Ursprünglich waren das lediglich sogenannte Hash-Werte oder aber auch charakteristische Byte-Folgen, wie sie nur in den Viren vorkamen. Heutzutage reicht das aber nicht mehr aus. Die Datenbanken enthalten deshalb ein ganzes Arsenal an Einträgen. Sie alle dienen dazu, bei dem sogenannten Scans Malware zu entdecken.

Schon kleine Veränderungen können AV-Software täuschen

Scans nach Schadsoftware führen diese Programme automatisch im Hintergrund aus. Aber zum Beispiel auch, wenn neue Dateien per Download oder durch Kopieren von einem externen Speichermedium auf den Rechner gelangen. Auch bei der Installation neuer Software checken sie parallel, ob alles mit rechten Dingen zugeht.

Der offensichtliche Nachteil: Solche Scans können nur bereits bekannte Malware entdecken. Die Datenbanken mit den Signaturen müssen deshalb ständig aktuell gehalten werden, damit die Schadprogramme auch wirken erkannt werden. Das ist nicht so einfach, denn Cyberkriminelle haben sich auf die Funktionsweise von Virenscannern eingestellt: Sie ändern ihre Malware einfach immer ein kleines bisschen. Dadurch entsteht ein neuer Fingerabdruck, und schon schlagen die Scanner nicht mehr an. Es gibt sogar schon Malware, die dieses „Morphing“ an sich selbst vornehmen kann. Sie mutiert wie ein echtes Virus.

Moderne AV-Software hat deshalb eine zweite Ebene zur Erkennung eingebaut: die sogenannte heuristische Analyse. Diese statische Analyse untersucht die Byte-Sequenzen einer Datei und vergleicht diese mit ihren gespeichert Signaturen. Entspricht diese zu einem bestimmten Prozentsatz einer bekannten Bedrohung, dann wird Alarm gegeben. Damit wird der Trick mit den Änderungen weitgehend neutralisiert.

Eine noch weiter gehende Fortentwicklung der Heuristik geht einen ganz anderen Weg: Sie untersucht das Verhalten der zu prüfenden Software. Code, der versucht nicht autorisierte oder abnormale Aktionen auszuführen, gilt als verdächtig. Dazu gehören etwa das Ändern oder Löschen einer großen Anzahl von Dateien, das Überwachen von Tastenanschlägen, das Ändern von Einstellungen anderer Programme oder die Herstellung von Fernverbindungen zu Computern.

Wie beim Abgas-Skandal: Malware kann Testumgebung erkennen

Die sogenannte Sandbox-Analyse basiert auf einem ähnlichen Ansatz. Auch hier wird das Verhalten analysiert. Dazu werden die zu prüfenden Programme jedoch in einer isolierten Umgebung ausgeführt, in der sie keinen Schaden anrichten können. Nur wenn dieser Test ihre Unbedenklichkeit bestätigt, werden sie für das eigentliche System freigegeben. Das Problem hier: Ähnlich wie beim Dieselabgas-Skandal erkennen manche Schadprogramme, dass sie auf dem Prüfstand ausgeführt werden sollen. Und verhalten sich dann ganz harmlos.

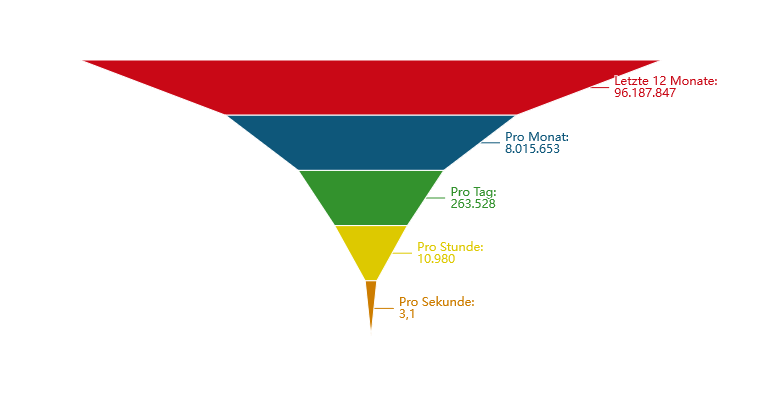

Das unabhängige IT-Sicherheitsinstitut AV-Test registrierte im Jahr 2022 täglich mehr als 260.000 Schadprogramme und unerwünschte Anwendungen. Da ist es offensichtlich, dass es für Antivirenprogramme schon fast unmöglich ist, für all diese Malware rechtzeitig passende Updates an die einzelnen Rechner zu verteilen. AV-Unternehmen setzen deshalb zunehmend auf Cloud-Analysen. Wenn Malware erkannt wird, schickt sie die Schutzsoftware über das Web an das Labor des Anbieters. Wird dort die Schädlichkeit bestätigt, erstellt das Unternehmen eine Signatur und verteilt diese umgehend an alle Kopien des Sicherheitsprogramms. Dies geschieht fast in Echtzeit und sorgt dafür, dass die betreffende Malware schon kurz nach ihrer Erkennung auf allen angeschlossenen Rechnen blockiert wird.

Microsoft Defender: Besser als sein Ruf

Lange Zeit und bis heute ist AV-Software das Betätigungsfeld von spezialisierten Anbietern. Die Bekanntesten von ihnen heißen Avira, Bitdefender, Eset, G Data, Kaspersky, Malwarebytes, McAfee, Sophos oder Symantec (Produktserie „Norton“), Doch diese Software muss separat gekauft werden oder verursacht laufende Kosten. Die Hersteller von Betriebssystemen wollen jedoch nicht mehr das Risiko eingehen, dass ihre Kunden ihre Rechner aus Kostengründen ohne einen solchen Schutz betreiben. Deshalb sind AV-Schutzprogramme heute sowohl in Windows als auch in macOS ab Werk integriert.

Der entsprechende Werks-Schutz in Windows heißt „Microsoft Defender“, bei Apple trägt er den Namen „XProtect“. Allerdings haben sich vor allem die einschlägigen Dritthersteller bemüht, diesen Werks-Lösungen den Ruf einer rudimentären Einstiegs-Lösung anzudichten. Zu Unrecht. Die neuesten Versionen setzen auf moderne Funktionsprinzipien wie cloudbasierte Erkennung, haben eine gute Erkennungsrate und fügen sich unauffällig in das Betriebssystem ein. Experten erachten die Schutzwirkung für die meisten Privatnutzer als völlig ausreichend. Für höhere Ansprüche gibt es in der Windows-Welt zudem mit Microsoft Defender für Business mittlerweile auch eine Variante, die einen verhaltensbasierten Schutz bietet.

Tipp: Tests aktueller AV-Software von Drittanbietern für Android, Windows oder macOS finden Sie auf AV-test.org.

Mac und Linux: Wirklich immun?

Nutzer, die sich für die Betriebssysteme macOS oder Linux entscheiden, gelten traditionell im Vergleich zu Windows-Nutzern als weniger gefährdet. Diese Einschätzung basiert auf den Marktanteilen: Die Statistik-Plattform StatCounter nennt für Januar 2023 rund 62 Prozent Windows, 19 Prozent macOS und knapp 3 Prozent Linux. Da ist es rein von der „Zielgruppe“ her am für die Produzenten von Malware am attraktivsten, sich auf Windows zu konzentrieren. Allerdings sollten sich Mac-Nutzer nicht zu sicher fühlen – der überlieferte Spruch „Es gibt keine Viren für den Mac“ ist definitiv falsch. Einer der Gründe: Nutzer von Apple-Geräten gelten als im Durchschnitt wohlhabender – schon wegen der meist höheren Gerätepreise. Bei ihnen ist somit beispielsweise durch Ransomware-Attacken möglicherweise mehr zu holen.

Linux hingegen fristet in puncto Anfälligkeit für Malware tatsächlich ein vorteilhaftes Schattendasein. Seine knapp drei Prozent Marktanteil lassen größeren Aufwand für Malware-Entwicklung tatsächlich unrentabel erscheinen. Zudem sind Linux-Nutzer typischerweise besonders IT-affin – sodass sie es Angreifern ohnehin schwerer machen als die auf „Ich will mit dem PC nur arbeiten“ fokussierten Windows- und Mac-Nutzer.

Allerdings: Weil auch macOS auf Unix basiert, ist es für Malware-Macher nicht allzu schwer, ihre „Kreationen“ für den Mac auch auf Linux anzupassen.

Auch Linux besitzt direkt im Betriebssystem implementierte Sicherheitsmechanismen. Wer als Linux-Nutzer zusätzlich etwas für seine Sicherheit tun will, kann auf den kostenlosen und quelloffenen Malware-Jäger ClamAV zurückgreifen.

Auch Smartphone und Tablet sind im Visier von Cyberangreifern

Da viele Nutzer heute eher ihr Smartphone oder Tablet nutzen als einen klassischen PC beziehungsweise ein klassisches Notebook, sind auch die smarten mobilen Telefone beziehungsweise ihre Betriebssysteme eine zunehmend attraktives Angriffsziel. Zumal Smartphones eine wichtige Rolle bei für Angreifern interessanten Tätigkeiten wie Online-Banking oder Web-Shopping spielen. Deshalb gelten für die Smartphone-Welt mittlerweile ähnliche Mechanismen wie bei den Desktop-Betriebssystemen.

Interessant ist dabei die Umkehr der Marktanteile. Das auf der Linux- bzw. Unix-Architektur basierende Google-Betriebssystem Android hat laut Statista einen weltweiten Markanteil von über 70 Prozent. Das auf Apple-Geräten wie iPhone und iPad laufende iOS beziehungsweise iPadOS kommt auf etwas über 28 Prozent.

Zu den Unterschieden zwischen beiden Mobil-Betriebssystemen zählt, dass die Apple-Welt als besonders abgeschlossen gilt, man spricht auch von einem „Walled Garden“ – die Apple-Nutzer seien quasi in ihrem Garten eingemauert. Android im Gegenzug gilt als offener, vielseitiger. Daher (und von der bereits erwähnten Legende, dass Malware in der Apple-Welt kein Thema sei) rührt auch das Vorurteil, dass Android wesentlich empfindlicher gegen Schadsoftware sei als iPhone & Co. Aber stimmt das wirklich?

Auch hier gilt: Mittlerweile sind Schutz-Funktionen in beiden mobilen Betriebssystemen schon ab Werk eingebaut. In Android bietet Google zusätzlich den integrierten Malware-Schutz „Play Protect“. Er wird jetzt mit jedem Android-Gerät ausgeliefert, auf dem die Google Play Services Version 11 oder neuer installiert sind.

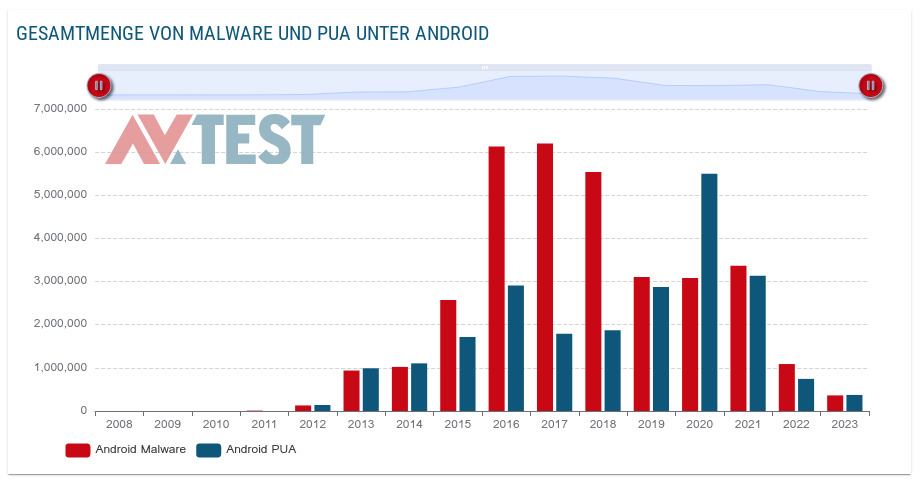

Smartphones sind weniger gefährdet. Zumal die Gesamtzahl schädlicher oder unerwünschter Programme für dieses Systeme im letzten Jahr weiter zurückgegangen ist. Quelle: av-atlas.org. Play Protect analysiert Apps bereits, bevor beziehungsweise während sie im App-Store „Goole Play Store“ verfügbar gemacht werden. Apple geht denselben Weg und überprüft alle für seinen „iOS App-Store“ eingereichten Smartphone-Programme auf Schadsoftware.

Wie gefährdet sind Android-Handys?

Auch wenn diese Funktionen einen guten Basis-Schutz liefern, ist der dennoch nicht hundertprozentig. Denn Google wie Apple prüfen Apps nur einmal. Cyberkriminelle verstecken die Schadfunktion deshalb gerne so, dass sie zum Beispiel erst nach der Installation aus einem verschlüsselten Code-Teil nachinstalliert wird.

Insgesamt ist die Wahrscheinlichkeit, sich auf einem Smartphone Schadsoftware einzufangen, aktuell aber immer noch vergleichsweise gering. Das gilt insbesondere, wenn man Apps nur aus den offiziellen Quellen lädt. Wer doch auf Nummer sicher gehen möchte, der kann auch auf Android-Smartphones spezielle AV-Software installieren. Dabei gilt es aber aber unbedingt, auch wirklich auf seriöse Anbieter achten. Denn AV-Programme erhalten auf einem Android-Phone so weitreichende Berechtigungen, dass man sich mit vermeintlicher Schutzsoftware aus unseriöser Quelle das Problem eventuell überhaupt erst auf das Smartphone holt.

Apples iOS geht hier übrigens einen anderen Weg: Es erlaubt schlicht keiner App, auf tiefgreifende Systemfunktionen zuzugreifen. Das verhindert typische Malware-Funktionen – aber ebenso auch den Scan nach Malware oder die Überprüfung des Verhaltens anderer laufender Apps. Das ist der Grund, warum es für iOS und iPadOS so gut wie keine sinnvoll nutzbare Malware-Schutzsoftware gibt.

Firewall: der Türsteher für Daten

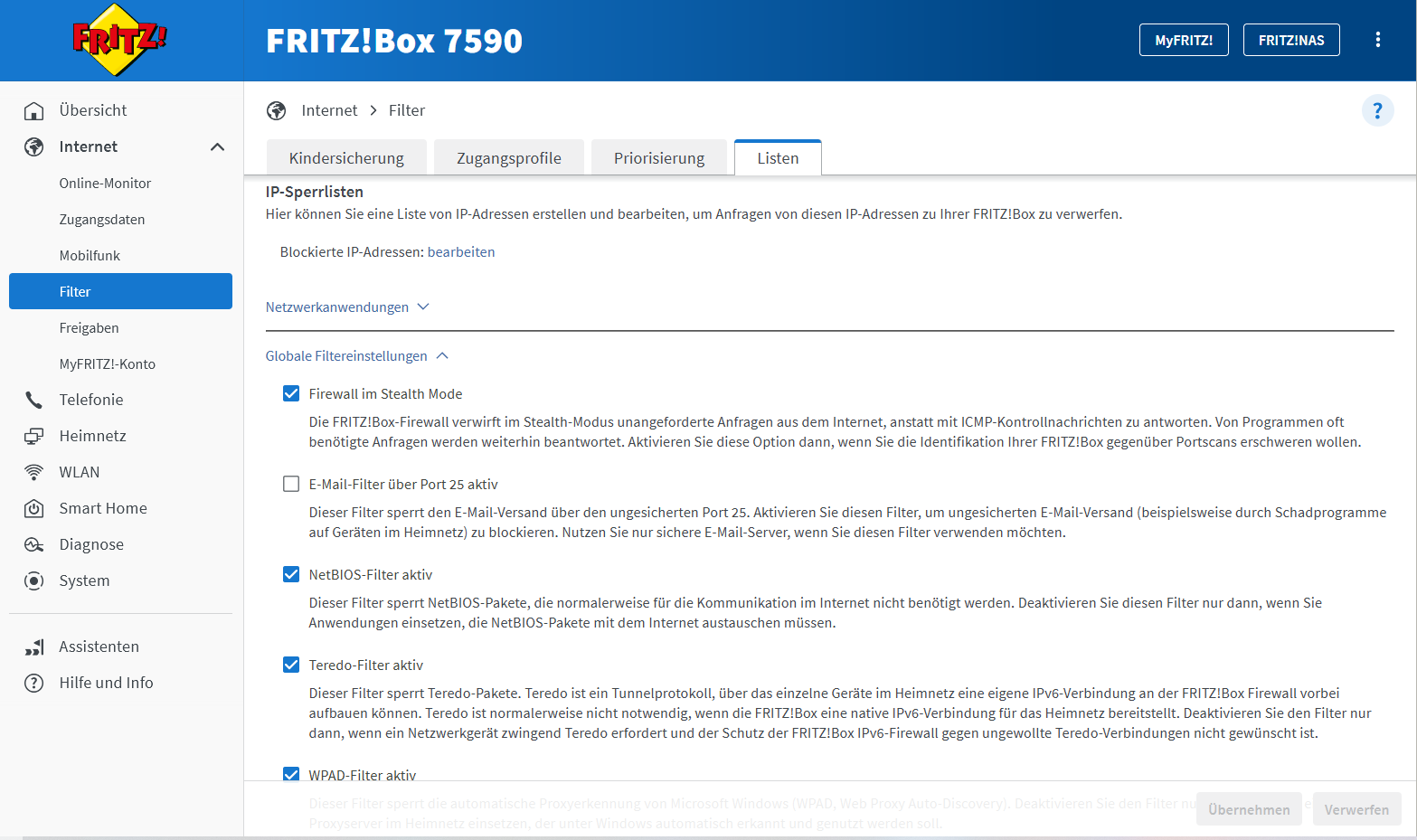

Das zweite Must-Have für die Internet-Sicherheit ist eine Firewall. Ähnlich wie ein Pförtner kontrolliert eine Firewall den ein- und ausgehenden Netzwerkverkehr anhand bestimmter Regeln. Firewalls werden sowohl im privaten als auch im geschäftlichen Bereich eingesetzt. Und viele Geräte, einschließlich Mac-, Windows- und Linux-Computer, verfügen bereits über eine integrierte Firewall. Auch Router, wie die verbreitete AVM-Fritz!Box haben in der Regel eine Firewall eingebaut und schützen damit dann auch alle anderen Geräte im Heimnetzwerk.

Die allermeisten privaten Nutzer werden ihre Firewall aber kaum bemerken. Allenfalls mal, wenn der Internetzugriff eines neuen Programms eingeschränkt wird, und die Firewall um eine Prüfung bittet. Die Einrichtung von Firewalls für Unternehmen ist wesentlich komplexer. Die Einstellungen müssen an das Sicherheitskonzept der Firma angepasst und regelmäßig nachjustiert werden. Für beide Anwendungsfälle gilt aber: Zeitnahe Updates, die erkannte Lücken im Filter-Konzept beheben, sind ein absolutes Muss.

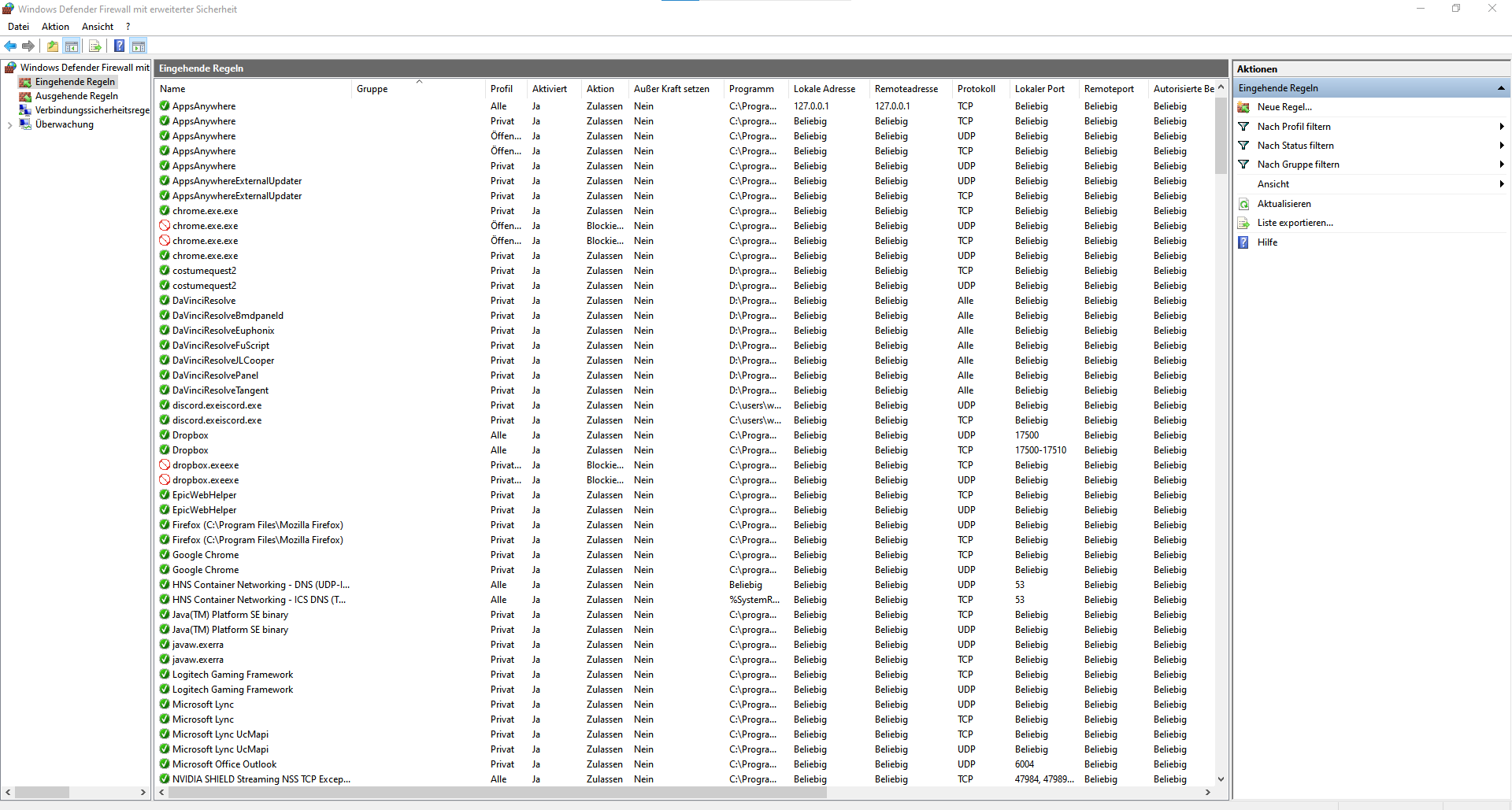

Firewall befolgt nur Regeln

Eines sollte man aber wissen: Die Funktion einer Firewall besteht nicht darin, Angriffe zu erkennen. Sie setzt ausschließlich Regeln für die Netzwerkkommunikation um. Diese Regeln können spezifisch für einzelne Protokolle, Ports, Ziel- und Quelladressen oder Programme festgelegt werden. Für jedes ein- und ausgehende Netzwerkpaket wird dann überprüft, ob eine Regel zutrifft und angewendet werden muss. Neben der Abwehr von Bedrohungen erfüllen Firewalls vor allem in Unternehmen auch wichtige Protokollierungs- und Audit-Funktionen. Sie helfen mit, Angriffe zu analysieren und Gegenmaßnahmen zu entwickeln.

Firewalls werden an den Grenzen zweier Netzwerke eingesetzt. Im einfachsten Fall sind das das Internet und ein privates Netzwerk oder Firmennetzwerk. Daneben können Firewalls auch größere Netzwerke in Unternehmen unterteilen. So werden beispielsweise die Netzwerk-Bereiche der Buchhaltung von der Produktion getrennt oder auch von den Angestellten mitgebrachte Geräte vom Firmennetzwerk. Der Vorteil: Bei Angriffen ist immer nur ein Teil des Firmennetzes betroffen.

Evolution der Firewalls

Firewalls werden üblicherweise danach eingeteilt, wie sie Daten filtern. Eines der ersten Firewall-Konzepte war die paketfilternde Firewall. Jedes Datenpaket wird isoliert behandelt, da die Firewall den Kontext des Pakets nicht kennt. Sie überprüft seine Quell- und Zieladresse, das Protokoll und die Zielportnummer. Stimmen die Daten nicht mit den vorgegebenen Regeln über ein, wird das Datenpaket verworfen und nicht an sein Ziel weitergeleitet. Diese Art von Firewall ist bauartbedingt anfällig gegen IP-Spoofing, also gefälschte Absenderadressen

Sie wurde deshalb weitgehend durch die „Stateful Inspection“-Firewall ersetzt. Dieser Typ von Firewalls führt eine Tabelle, in der alle offenen Verbindungen verzeichnet sind. Bei neuen Paketen vergleicht sie die Angaben im Kopf (dem sogenannten „Header“) des Paketes mit dieser Tabelle. Dabei wird überprüft, ob das Paket Teil einer bestehenden Verbindung ist. In diesem Fall wird es einfach ohne weitere Prüfung durchgewunken. Falls nicht, werden die für neue Verbindungen geltenden Regeln angewandt. Schwachstelle dieser Firewalls sind sogenannte DoS (Denial-of-Service) Angriffe. Es gibt nämlich Verbindungen, die generell als sicher angenommen werden. Solche Verbindungen können Cyberangreiger jedoch ausnutzen, um den Empfangsrechner beziehungsweise -server zu überlasten.

Neueste Firewalls übernehmen auch Aufgaben von AV-Software

Noch ausgeklügelter sind die Application Layer Firewalls. Sie werden zum Schutz von Webservern eingesetzt und sind ein Bollwerk gegen fast alle heute gängigen Angriffe auf Web-Anwendungen. Eine Application Firewall kontrolliert die Ausführung von Dateien oder die Bearbeitung von Daten spezieller Anwendungen. Auch wenn ein Eindringling an der herkömmlichen Firewall vorbeikommt und sich Zugriff auf den Computer, den Server oder das Netzwerk verschafft, lassen sich feindliche Aktivitäten mithilfe einer Application Firewall eindämmen. Sie verhindert, dass potenziell schädlicher Code ausgeführt wird und übernimmt damit auch klassische Aufgaben einer AV-Software.

Ergänzungsmöglichkeiten zu einer komplexen Firewall bieten Module für die Erkennung von unerlaubten Eingriffen (Intrusion Detection System, IDS) und auch die Prävention unerlaubter Eingriffe (Intrusion Prevention System, IPS).

Entwicklung bleibt nicht stehen

Doch weder mit AV-Software noch mit einer Firewall lassen sich Sicherheitsrisiken zu hundert Prozent in den Griff bekommen. „Es ist ein Katz-und-Maus Spiel. Jede Maßnahme, die unsere Systeme schützen soll, führt dazu, dass die Angreiferin oder der Angreifer noch höher springt, noch tiefer gräbt oder sich andere Wege überlegt, wie sie oder er zum Ziel gelangt. Das ist wie ein physikalisches Prinzip“, sagt der CEO der IT-Sicherheitsfirma Ikarus Joe Pichlmayr auf onlinesicherheit.at, dem Sicherheitsportal der österreichischen Regierung.

Wer da nicht mithalten kann oder will, dem rät der Experte zumindest zu ein paar Minimal-Maßnahmen: „Wenn man die drei Grundregeln beherzigt, nämlich die Systeme up-to-date zu halten, aktuelle Virenscanner zu verwenden und darauf zu achten, dass die eigenen Daten auf externen Datenträgern oder in der Cloud gesichert sind, dann kommt man im Fall der Fälle mit einem blauen Auge davon.“