Internetkriminelle haben einen ganzen Zoo von Schadsoftware entwickelt, um von ihren Opfern Daten zu stehlen und Geld zu erpressen. Sicherheitsexperten und die Hersteller von Schutzsoftware versuchen dagegen zu halten. Doch sie haben es schwer. Längst sind die Cyberkriminellen hochprofessionell organisiert. Im Teil 3 unserer Serie „Sicherheit im Internet“ machen wir eine Momentaufnahme des großen Katz-und-Maus-Spiels und untersuchen, welchen Einfluss das Darknet auf die Szene hat.

Aufmacherbild: Gerd Altmann auf Pixabay

Am Anfang stand ein Gedankenexperiment: Bereits Ende 1940 fragte sich der Computerpionier John von Neumann, ob es so etwas wie einen Computervirus geben könnte. Einen mechanischen Organismus, dem es möglich ist, Maschinen zu schädigen, sich selbst zu kopieren und neue Wirte zu infizieren. Die Diskussion war lange eine theoretische. Bis 1971. Da erstellte Bob Thomas, Mitarbeiter des aus dem MIT ausgegründeten IT- und Telekommunikationsunternehmens BBN Technologies, das Programm „Creeper“. Creeper gilt als erster Computervirus überhaupt. Insgesamt war es aber eher harmlos. Es zeigte seine Präsenz lediglich durch eine Textnachricht an. Zudem hatte Creeper das für heutige Computerviren eher untypische Verhalten, sich bei jeder neuen Infektion vom vorherigen Host zu löschen zu wollen.

Erstes PC-Virus im Einsatz gegen Raubkopierer

Auch das erste Computervirus für Windows-PCs war nicht wirklich bösartig. Es stammte aus Pakistan, die Brüder Basit und Amjad Farooq Alvi, Besitzer eines Computerladens, der medizinische Software vertrieb, hatten es programmiert. Sie waren es leid, dass ihre Programme illegal kopiert wurden und entwickelten „Brain“ – ein Virus, das den Original-Bootsektor von Disketten überschrieb. Er verlangsamte den Diskettenzugriff und sperrte 7 kB des DOS-Speichers.

Heutzutage gibt es eine Vielzahl von schädlichen Programmen, von denen die allermeisten längst nicht mehr so harmlos sind. Dazu gehören neben Viren etwa auch Trojaner, Würmer, Rootkits oder die vor allem von Unternehmen gefürchtete Ransomware. Für sie alle gibt es den Sammelbegriff Malware.

Malware gefährdet Desktop-Computer, Laptops, mobile Geräte und zunehmend auch Geräte, die für das Internet der Dinge (IoT) entwickelt wurden. Denn diese vernetzten Geräte sind vor Angriffen durch Malware oft besonders schlecht geschützt.

Digitalisierung schafft neue Angriffsflächen für Malware

Die zunehmende Digitalisierung schafft weitere Angriffsflächen für Schadsoftware. Matthias Urbach, Geschäftsführender Direktor des Berliner Rat für Digitale Ökologie (RDÖ) glaubt, dass viele dieser Entwicklungen nur vom Profitdenken der Unternehmen getrieben sind und eigentlich überflüssig sind. Als Beispiel nennt er die Möglichkeit, Akkus in vernetzten E-Autos oder in Erntemaschinen aus der Ferne abzuschalten. Der praktische Nutzen einer solchen Funktion ist schwer nachzuvollziehen, das Gefahrenpotenzial bei Missbrauch liegen hingegen auf der Hand.

Große Bedrohung durch Ransomware

Eine besonders boomende Art von Malware ist Ransomware. Dabei handelt es sich um Erpressersoftware, die Daten stiehlt und oft den Opfercomputer verschlüsselt. Den Entschlüsselungscode stellen die Angreifer nur nach Zahlung eines Lösegeldes in Aussicht. Häufig wird der Angriff auch durch die Drohung begleitet, Daten bei Nichtzahlung zu veröffentlichen oder unwiderruflich zu löschen. Die erste größere Prominenz in diesem Bereich erreiche „Wannacry“, der im Jahr 2017 die IT-Welt heimsuchte.

Der neueste Trend ist es, die Verschlüsselung zu überspringen und nur noch mit der Veröffentlichung der Daten zu drohen. Das ist für die Angreifer deutlich billiger, weil Softwareentwicklung und die Unterstützung für das Entschlüsseln wegfallen. Weil es keine Sperren und Ausfallzeiten gibt, verschwinden die Cyberkriminellen zudem einfacher unter dem Radar der Behörden. Für betroffene Unternehmen wiegen hingegen Imageverlust und Haftungsrisiken schwer – daher sind sie geneigt, die Angelegenheit zu regeln, ohne viel peinliche Aufmerksamkeit zu erregen.

„Nach wie vor stellen Cyberangriffe mit Ransomware die größte Bedrohung für Unternehmen und Organisationen dar. Immer wieder kommt es zu erfolgreichen Angriffen, teilweise mit schwerwiegenden und langfristigen Folgen für die Betroffenen“, schätzt denn auch Dr. Gerhard Schabhüser, Vizepräsident des Bundesamtes für Sicherheit in der Informationstechnik (BSI) die aktuelle Bedrohungslage als besonders kritisch ein.

Der neueste Trend: „Ransomware-as-a-Service“

Befeuert wurde dieser Erfolg vor allem vom Konzept „Ransomware-as-a-Service“. Bei diesem Geschäftsmodell verkaufen die Cybergangster ihre Dienste für einen Anteil an den Gewinnen des Ransomware-Angriffs über das Dark Web. Diesen Anteil, den die „Anbieter“ für die Bereitstellung eines schlüsselfertigen Angriffs-Kits verlangen, liegt typischerweise bei 30 bis 40 Prozent der erzielten Erlöse.

Durch diese „Dienstleistung“ sank die Einstiegshürde stark ab. Jeder mit genügend großer krimineller Energie, aber ganz ohne Programmierkenntnisse, kann sich zu einem Software-Erpresser aufschwingen. Abzulesen ist diese Entwicklung an der Häufigkeit von Ransomware-Angriffen, die um fast 40 Prozent gestiegen ist. „Ransomware-as-a-Service hat zu einem stetigen Anstieg von ausgefeilten Ransomware-Angriffen beigetragen,“ sagt Deepen Desai, Global CISO und Head of Security Research bei der Sicherheitsfirma Zscaler. Er rät, zur Abwehr der Angriffe auf eine sogenannte ZeroTrust Plattform umzusteigen.

Zero Trust als potentes Vakzin

Bei Zero Trust wird, wie der Name schon verrät, keinem Nutzer, der Zugang zu Ressourcen oder Diensten im Netzwerk will, von vornherein vertraut. Jeder Zugriff muss individuell authentifiziert werden. So lässt sich das System nachhaltig kontrollieren und die Angriffsfläche minimieren. Der Nachteil: Zero-Trust-Architekturen sind komplex und kostspielig. Zudem muss in der Regel das komplette System umgekrempelt werden, und möglicherweise bringt die eine oder andere genutzte Anwendung gar nicht die Vorausetzungen für Zero-Trust mit.

Malware zum Mieten boomt

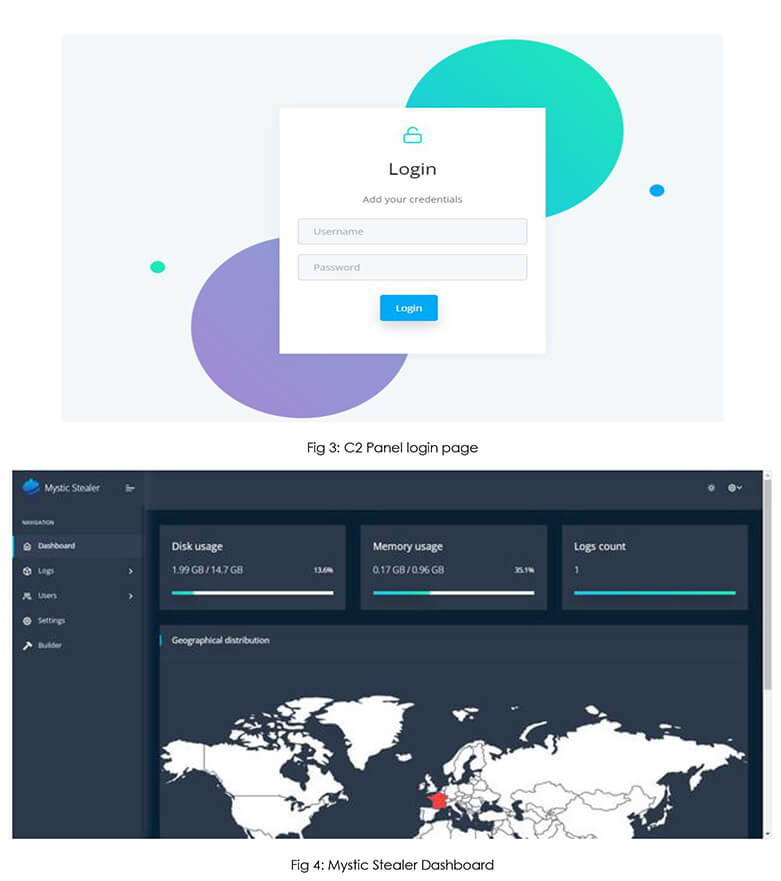

„Malware as a Service“ ist auch abseits der Erpressersoftware ein großes Thema. Im Darknet kursieren hochentwickelte Paketlösungen, die wie ein Schweizer Offiziersmesser alle wichtigen Angriff-Tools enthalten. Eines der jüngeren Beispiele ist Mystic Stealer – ein Toolkit, das seit April im Darknet angeboten wird. Kostenpunkt: 150 Dollar pro Monat oder 390 Dollar im Quartal. Die Software zielt auf Windows-Systeme und kann auch Software nachladen – etwa auch Ransomware.

Wer glaubt, sich mit Antiviren-Software vor Mystic Stealer schützen zu können, könnte enttäuscht werden. Das Tool arbeitet für die PC-Wächter unauffällig im Arbeitsspeicher des infizierten Systems und es erkennt auch, wenn es in einer Sandbox ausgeführt werden soll. Es stellt sich dann tot und startet einfach nicht. Eine Verhaltensprüfung, wie sie viele Antivirenprogramme durchführen um ein fremdes Programm einzuschätzen, ist somit nicht möglich. Das Sicherheitsunternehmen Cyfirma hält Mystic Stealer deshalb für eine hochentwickelte Malware, die erhebliche Risiken birgt.

Auch Microsoft ist mitten im Spiel

Zwischen den Cyberkriminellen und Softwareproduzenten herrscht ein stetes Katz-und-Maus-Spiel. Davon bleibt auch Microsoft nicht verschont. Um etwa sicherheitsrelevante Treiber zu schützen, müssen diese für Windows seit einiger Zeit mit einem speziellen Zertifikat signiert werden. Dies soll das Gesamtsystem davor schützen, dass ihm an irgendeiner Stelle Malware untergeschoben wird.

Dummerweise werden solche Zertifikate bisweilen gestohlen. Das gab kriminellen Entwicklern die Gelegenheit, Malware zu schreiben, die Windows dann bei Ausführung wie einen Teil Betriebssystems behandelt. Die angeblich sicheren Treiber haben dann zum Beispiel den Internetverkehr überwacht und private Daten abgegriffen.

Microsoft hat dem Treiben mit einem im Juli 2023 erschienenen Patch ein Ende gesetzt. Die Redmonder haben 133 kompromitierte Zertifikate auf eine unlöschbare schwarze Liste gesetzt, die von jedem Windows-System geführt wird. Dadurch werden diese Treiber nun nicht mehr gestartet. Dennoch kann man sich gerade auch bei diesem Beispiel gut vorstellen, wie das Katz-und-Maus-Spiel auch in Zukunft weiter anhalten wird.