Identitätsdiebstahl, Erpressung, Betrug: Trotz allen seinen Vorzügen, gilt das Internet auch als Tummelplatz für Cyberkriminelle. IT-Spezialisten halten mit immer raffinierteren Sicherheitstools gegen die Angriffe und Ausspäh-Tricks. Doch die offene Konstruktionsweise des Internets und die wachsende kriminelle Energie der Angreifer machen es ihnen nicht leicht. In unserer neuen Serie „Sicherheit im Internet“ beleuchten wir die großen Sicherheitsprobleme im Netz – und wie man sich dagegen schützen kann. Den Auftakt macht das Dilemma rund um die mehr als unbeliebten Passwörter.

Aufmacherbild: Mohamed Hasan via Pixabay

Man könnte es vielleicht Naivität nennen. Aber wahrscheinlich war es nur fehlende Weitsicht. Als das Internet Ende der 1960er Jahre als militärisch motiviertes ARPANET der Öffentlichkeit vorgestellt wurde, konnte sich niemand so richtig vorstellen, was daraus mal werden würde: Ein weltweites Computernetzwerk, das praktisch alle unser Lebensbereiche berühren sollte. Ein Netzwerk, in dem man seine Bankgeschäfte genauso selbstverständlich erledigen kann wie als Unternehmen mit der Partnerfirma am anderen Ende der Welt streng geheime Konstruktionspläne austauschen.

Das Internet: Entwickelt, ohne an die Sicherheit zu denken

Folgerichtig legte man in der Entwicklungsphase keinen oder nur geringen Wert auf Sicherheit. Durchforstet man die alten Spezifikationen, so wird man immer wieder auf einen typischen Satz in den Internet-Standards (RFCs) stoßen: „Sicherheitsfragen werden in diesem Dokument nicht behandelt“

Eine Ignoranz, die bis heute Folgen hat. Das Internet und internetbasierte Systeme boten und bieten immer noch eine große Anzahl von Angriffspunkten. IT-Fachleute kommen nicht hinterher, die Löcher zu stopfen. Die kommerzielle Nutzung des Internets hat Cyberkriminelle auf den Plan gerufen, die diese Angriffspunkte ausnutzen – deutlich sichtbar an der Zahl von Computer- und Cyber-Verbrechen, die stetig wächst.

Cyberkriminelle brauchen kein Spezialwissen

Dieses Wachstum ist auch durch eine Professionalisierung der Szene begünstigt. Man muss heutzutage kein Hackergenie mehr sein, um Cybergangster zu werden: Im Darknet gibt es alles zu kaufen, was man für einen gelungenen Cyberangriff braucht: Daten, Hackertools und auch sogar schlüsselfertige „Exploits“ – Software, die Sicherheitslücken ausnutzt und einen Schadcode auf dem Zielsystem ausführt. Die Preise sind vergleichsweise erschwinglich und lassen Raum für ordentlichen Profit. Zugänge zu E-Mail-Accounts etwa sind schon ab 0,70 Dollar zu haben, umfangreiche Krankenakten kosten etwa 1000 Dollar. Wer ein Werkzeug zum Hacken von Facebook-Accounts sucht, kann sich eines für drei Monate mieten und zahlt dafür 20 Dollar.

Manchmal findet man Hacking-Tools aber auch im „normalen“ Internet. Das freut dann die Script-Kiddies, die solche Tools einfach mal ausprobieren und ein bisschen spielen wollen. Aber sie sind in der Minderheit, denn in aller Regel geht es bei den Angriffen um deutlich mehr. Vor allem natürlich um Geld. Aber auch um Macht und Politik. Mit dem Stuxnet beispielsweise wurden bereits vor mehr als einem Jahrzehnt iranische Urananreicherungsanlagen sabotiert. Auch wenn es nie wirklich offiziell wurde, war der Angriff doch so komplex und speziell angelegt, dass nur ein Schluss naheliegt: Hinter dem Angriff standen staatliche Akteure.

Unternehmen im Visier der Staatshacker

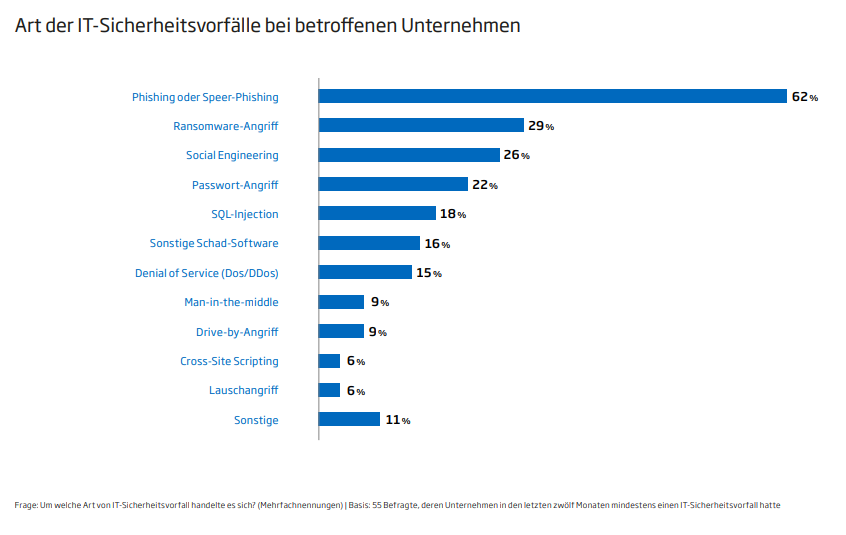

Auch in Deutschland geraten vor allem Unternehmen zusehends in deren Visier: „Neben kriminellen Hackern verstärken staatliche Akteure ihre Aktivitäten, um an sensible Daten zu gelangen, Geld zu erpressen oder Unternehmen zu sabotieren“, sagte Dr. Johannes Bussmann, Präsident des TÜV-Verbands, anlässlich der Vorstellung der „TÜV Cybersecurity Studie 2023 “ im Juni in Berlin. Laut der Studie war gut jedes zehnte Unternehmen in Deutschland von einem IT-Vorfall im vergangenen Jahr betroffen. Das hat eine repräsentative Ipsos-Umfrage im Auftrag des TÜV-Verbands unter 501 Unternehmen ab 10 Mitarbeitenden ergeben. In absoluten Zahlen entspricht das in dieser Unternehmensgrößenklasse rund 50.000 Vorfällen.

Dabei ist die mit Abstand häufigste Angriffsmethode das sogenannte Phishing: E-Mails, etwa mit denen Passwörter abgegriffen werden oder Schad-Software verbreitet wird. Bei 62 Prozent der betroffenen Unternehmen war ein Phishing-Angriff erfolgreich. „Phishing bekommt mit generativen KI-Anwendungen wie ChatGPT eine neue Dimension“, sagt Bussmann. „Wegen Fehlern oder holpriger Formulierungen leicht erkennbare Phishing-Mails wird es bald nicht mehr geben.“

Die zentrale Frage: Wer bin ich?

Die Phishing-Attacken machen ein zentrales Problem des Internets sichtbar: das Identitätsproblem. Es ist nämlich gar nicht so einfach festzustellen, wer hinter einer Mail steckt oder wer sich in ein Bank-Konto einloggen möchte. Eine der gebräuchlichsten – und unbeliebtesten – Methoden zur Identifikation sind Benutzernamen in Kombination mit Passwörtern. Eine Kombination, auf die es Phishing-Attacken oft abgesehen haben. Doch warum sind Passwörter eigentlich so unbeliebt?

Gestohlene Passwörter sind extrem gefährlich. Nicht nur, dass sich der Dieb bei dem Dienst, für den sie entwendet wurden, ganz einfach einloggen kann. Der Angreifer wird auch versuchen, sich mit gleicher oder leicht abgewandelter Nutzer-Passwort-Kombination bei anderen Diensten einzuloggen. Weil Nutzer mit dem Merken oder Verwalten von Passwörtern überfordert sind, hat diese Vorgehensweise eine hohe Erfolgswahrscheinlichkeit.

Ohnehin gehen Nutzer mit ihren Passwörtern bisweilen ziemlich sorglos um – aber nicht nur sie, sondern zum Beispiel auch die Betreiber der Server. So gibt es immer noch eine ganze Reihe von Diensten, die Passwörter im Klartext auf ihren Rechnern ablegen. Ein erfolgreicher Hackerangriff auf den Server legt dann alle Log-ins frei.

Bisweilen werden auch Prominente Opfer solcher Angriffe. Etwa als im Mai 2016 die gestohlene Nutzerdatenbank der Plattform MySpace im Dark Web zum Verkauf angeboten wurde. Weil viele Nutzer sich nicht die Mühe gemacht hatten, sich für andere Dienste neue Zugangsdaten zu überlegen, wurden eine Reihe weiterer Accounts bei anderen Plattformen wie zum Beispiel Twitter übernommen – etwa auch Accounts von Mark Zuckerberg, Katy Perry und David Guetta.

Codierung macht Passwörter-Klau schwierig

Die allermeisten Server sind aber sicherheitstechnisch zumindest einen Schritt weiter. Statt das Passwort im Klartext zu speichern, errechnen sie mit einer bestimmten Funktion aus dem Passwort einen sogenannten Hashwert. Nutzername und Passwort werden zwar immer noch im Klartext übertragen, in der Datenbank steht aber nur noch eine unverständliche Zeichenfolge. Die Hash-Funktion errechnet aus den Klartext-Daten eine Art Prüfsumme – und nur die wird dann auf dem Server gespeichert. Dabei ist die Hash-Funktion eine Einweg-Funktion: Aus Benutzername und Passwort lässt sich ein Hashwert errechnen, aber umgekehrt ist es nicht möglich, aus einem erbeuteten Hashwert die ursprünglichen Klartextdaten wiederherzustellen.

Klingt gut, ergibt aber nur Sinn, wenn das Hashing nach einem kryptografischen Verfahren erfolgt. Das sorgt dafür, dass sich auch mit Durchprobieren und Gegenprüfung gegen den Hashwert die Zugangsdaten nicht oder nur mit extrem hohem Aufwand ermitteln lassen. Aufgrund der stets steigenden Rechenleistung müssen aber auch die Hash-Funktionen immer komplexer werden. Vor 40 Jahren etwa konnten auf den damaligen Rechnersystemen drei Passwörter pro Sekunde getestet werden. Heute können auf einem halbwegs aktuellen PC in derselben Zeit etwa 3 Milliarden mit der weitverbreiteten SHA-1 Funktion gehashte Passwörter gegengecheckt werden. Mit Hilfe von Clustern von noch leistungsfähigeren Grafikprozessoren lassen sich sogar 200 Milliarden mit der ebenfalls weit verbreiteten MD5-Funktion gehashte Passwörter pro Sekunde untersuchen. Die passende Software findet sich natürlich im Netz. Bekannt sind etwa „John the Ripper“ oder auch „Hashcat.“ Die über viele Jahre genutzten Verfahren SHA-1 und MD5 gelten deshalb mittlerweile als unsicher. Experten empfehlen stattdessen den Nachfolger SHA-2 oder das speziell für die Nutzung mit Passwörtern entworfene bcrypt.

Salt macht Hashs von Passwörtern sicher

Aber auch dann hat das Verfahren noch ein Problem: Nutzer mit gleichem Passwort haben auch den gleichen Hash. Kennt der Angreifer das Passwort eines Nutzers, kann er auch die digitalen Identitäten aller anderen Nutzer mit diesem Passwort übernehmen. Die Lösung ist eine zufällige Zeichenfolge, genannt „Salt“, mit dem das Passwort „gewürzt“ wird, bevor der Hash errechnet wird.

Aller Aufwand bei der Verschlüsselung des Passwortes auf dem Server nutzt aber nichts, wenn der Benutzer leichtsinnig damit umgeht. Etwa indem er sehr simple Passwörter wählt oder immer dieselben Passwörter für unterschiedliche Internet-Dienste verwendet. Dahinter steckt natürlich Bequemlichkeit – und auch eine Art Notwehr. Viele Nutzer fühlen sich überfordert von der Vielzahl an Passwörtern, die sie sich merken sollen. Dieses Problem sollen Passwortmanager lösen. Aber auch deren Einrichtung und Alltagsbetrieb ist oft unbequem – vor allem wenn man auf mehreren Rechnern arbeitet. Über die grundsätzliche Funktionsweise solcher Tools hatten wir schon 2021 hier berichtet.

Auch gut zu merkende Passwörter können sicher sein

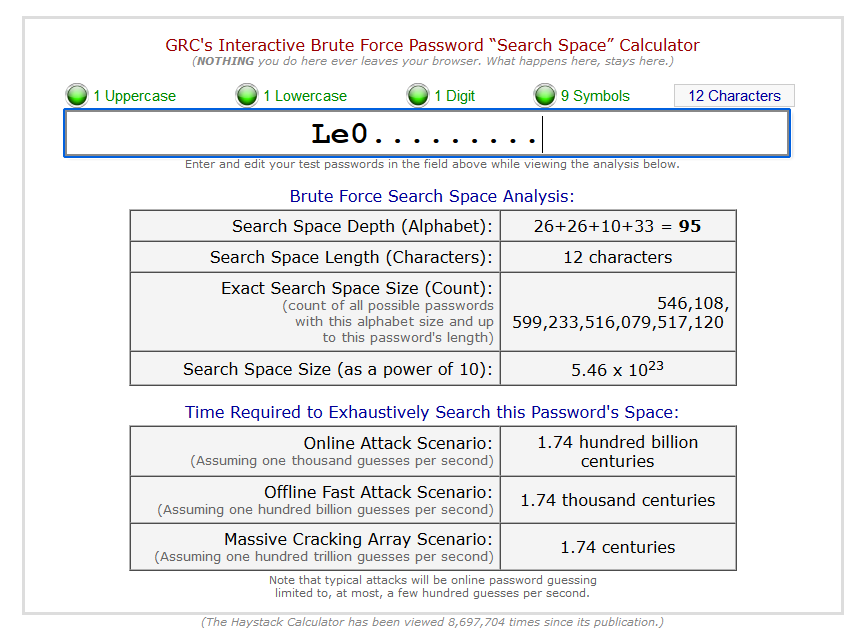

Wer nach einem sicheren und doch leicht zu merkenden Passwort Ausschau hält, der sollte sich die Seite https://www.grc.com/haystack.htm mal genauer anschauen. Da kommt Erstaunliches zu Tage. So ist etwa das gut zu merkende Passwort Le0 gefolgt mit 9 Punkten so sicher, dass nach Schätzung der Webseite selbst spezielle Cluster von Hochleistungsrechnern 174 Jahre zum Crack brauchen würden.

Auch der Benutzername, die zweite Komponente für das Log-in, wird oft viel zu einfach gewählt. Admin, gast oder Service, Vor- oder Nachname oder die E-Mail-Adresse sind Nutzernamen, die Cybergangster als erstes ausprobieren. Auch der Vorname mit nachgestellter Ziffer, etwa Wolfgang32, ist ein bekanntes Muster, das ganz oben auf der Rateliste steht,

Weiteres Problem: Bei Geräten wie Routern wird oft die Voreinstellung übernommen, etwa Admin/Admin oder test/test. Für diese gerätespezifischen Voreinstellungen gibt es Listen im Netz , die die Cybergangster routinemäßig durchprobieren. Wer ein internetfähiges Gerät in Betrieb nimmt, sollte deshalb unbedingt das ab Werk voreingestellte Log-in ändern.

Insgesamt ist also die Identifikation mit Benutzername und Passwort sicherheitstechnisch nur mäßig zufriedenstellend – für die Diensteanbieter ebenso wie für die Internetnutzer. Abhilfe könnte ein neues Konzept bringen, das gerade Fuß fasst: Passkeys. Sie ermöglichen es Internutzern, sich zu authentifizieren, ohne Benutzernamen, Passwort oder einen zusätzlichen Authentifizierungsfaktor angeben zu müssen. Wie das im Detail funktioniert und wie die Nutzung dieses neuen Konzepts im Alltag aussieht, werden wir in der nächsten Folge dieser Serie beleuchten.