Der kürzlich entdeckte Cyberangriff über eine eingeschleuste Hintertür in die Updates der IT-Plattform Orion von SolarWinds hat weitreichende Auswirkungen. Der bösartige Code wurde in die Software-Lieferkette eingeschleust und somit an tausende Kunden der Firma SolarWinds weiterverbreitet. In diesem Beitrag betrachten wir, wie es zu diesem Angriff kam und warum seine Auswirkungen so enorm sind.

Autor: Stefan Achleitner; Aufmacherbild: Pixabay/Gerd Altmann

Am 8. Dezember 2020 vermeldete die US-Cybersicherheitsfirma FireEye, dass sie Opfer eines Cyberangriffs wurde, der vermutlich von einem ausländischen Geheimdienst ausging. FireEye machte öffentlich, dass ihr Unternehmensnetzwerk kompromittiert wurde. Außerdem seien wichtige Werkzeuge gestohlen worden, die zum Test der Netzwerke von Kunden dienen. In einem ersten Statement gab FireEye bekannt, dass die Angreifer hoch spezialisiert vorgegangen sind. Sie nutzten sehr fortgeschrittene Techniken, um Sicherheitsmechanismen zu umgehen beziehungsweise auszuschalten. Vergleichbare Techniken haben Sicherheitsforscher bei Cyberangriffen bislang noch nicht beobachtet.

Wenige Tage später, am 13. Dezember 2020, meldeten auch das US-Handels- und Finanzministerium ähnliche Vorfälle wie bei FireEye. Bei der Aufarbeitung des Vorfalls entdeckte FireEye, dass der Angriff mit der IT-Platform Orion der Firma SolarWinds zusammenhängt.

Schadsoftware in Software-Update eingepflanzt

Nach einer genauen Untersuchung der genannten Vorfälle richtete sich der Fokus mehr und mehr auf diese Plattform.

„Orion“ von der Firma SolarWinds ist eine Lösung, die IT-Abteilungen eine Vielzahl von Monitoring- und Management-Funktionen für ihre Infrastruktur zur Verfügung stellt. Dazu zählen etwa die Netzwerk-Performance, die Verfügbarkeit von Servern, Anwendungen und Storage-Systemen, der Status von virtuellen Maschinen, Sicherheits-Logs, das Tracking von Endgeräten oder die Auslastung von Web-Servern und Datenbanken. Kein Wunder, dass gerade große Organisationen diese Plattform häufig zur Überwachung und Verwaltung ihrer komplexen IT-Infrastrukturen einsetzen.

Auf das jetzt erreichte Maß an Bekanntheit hätte SolarWinds aber sicherlich gerne verzichtet. Zumal der Fokus auf große Unternehmen, Ministerien und andere Organisationen, „Orion“ eben auch zum perfekten Einfallstor für Angriffe auf genau diese Ziele machte.

Hintertür für unautorisierte Fernzugriffe

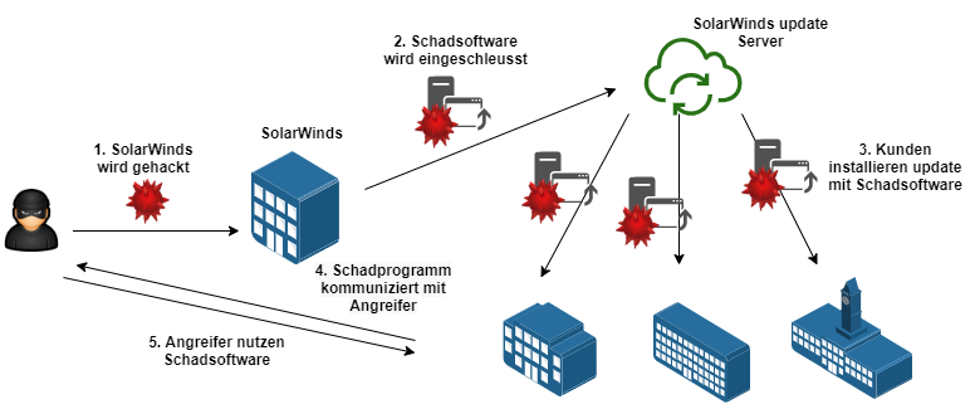

Am 15. Dezember 2020 bestätigen verschiedenen Quellen, dass der Angriff durch eine Schadsoftware erfolgte, die in die Software-Lieferkette von SolarWinds eingepflanzt wurde. Auf diesem Weg haben die Angreifer eine Hintertür in die Software-Updates von SolarWinds eingeschleust. Sie ermöglicht wiederum einen unautorisierten Fernzugriff auf Systeme, welche die Software von SolarWinds installiert haben.

Wie im Bild oben dargestellt, haben sich Cyberkriminelle zuerst Zugang zum Netzwerk der Softwarefirma SolarWinds verschafft. Nachdem sie Zugang zu deren Systemen erlangt hatten, schleusten die Angreifer ihre Schadsoftware in eine Update-Datei ein – nämlich die Datei SolarWinds.Orion.Core.BusinessLayer.dll. Die infizierten Updates erstrecken sich über die Versionen 2019.4 bis 2020.2.1 HF1 und wurden zwischen März 2020 und Juni 2020 ausgeliefert.

Insgesamt 18.000 Kunden von SolarWinds haben die so infizierten Software-Updates installiert. Nach einer initialen Frist von rund zwei Wochen nach Einspielen des Updates fing die eingeschleuste Schadsoftware an, mit externen Servern zu kommunizieren, Dateien hoch- oder herunterzuladen, ein Profil des befallenen Systems zu erstellen sowie weitere Befehle auszuführen, die sie über das Internet empfing. Der Netzwerkverkehr, über den die Kommunikation zwischen Angreifern und Schadsoftware erfolgt, tarnte sich dabei als legitimer Datenverkehr von SolarWinds und ließ sich somit schwer also „bösartiger” Netzwerkverkehr zu erkennen. Des weiteren nutzte die Schadsoftware verschiedene Methoden, um Schutzsoftware wie Anti-Viren-Programme oder forensische Software zu deaktivieren oder zu umgehen.

Die kompromittierten Updates öffnete den Angreifen schließlich eine Hintertür zu den befallenen Systemen.

Hochkarätige Ziele durch Angriff betroffen

Zeitungen wie die Washington Post oder das Wallstreet Journal sprechen von einem großangelegten Angriff auf US-Behörden. Unter den Zielen befinden sich das Handels-, Finanz- und das Verteidigungsministerium sowie Unternehmen wie FireEye oder Microsoft. Es wird vermutet, dass Russland hinter den ausgeklügelten Angriffen steckt, da für einen Angriff dieser Dimension erhebliches Know-How und umfangreiche Ressourcen notwendig sind.

Ein weiteres Indiz, dass es sich bei den Vorfällen um Angriffe von nationalem Interesse handelt: Unter den 18,000 SolarWinds-Kunden, welche die kompromittierten Updates installiert haben, sind weitere sehr hochkarätige Ziele wie etwa US-Behörden vertreten. Der Mechanismus der Angriffe legt die Vermutung nahe, dass von Anfang an genau diese Ziele im Fokus der Verursacher standen.

SolarWinds hat mittlerweile Updates veröffentlicht, welche die eingeschleuste Hintertür aus der Orion-Platform entfernt. Das Ausmaß der von den Angreifern verursachten Schäden wird zur Zeit noch evaluiert und dürfte wohl nur schrittweise ans Licht der Öffentlichkeit gelangen.

Ein Gedanke zu „So funktionierte der Angriff auf SolarWinds“