Aufmacherbild: (C) Wikimedia, Autor: Ranjithsiji, CC BY-SA 4.0

Autor: Stefan Achleitner

Darknet, Darkweb oder Deepweb. Diese Begriffe hört und liest man immer öfter – vor allem, wenn es um Cyberkriminelle und Hacker geht. Aber zum Beispiel auch anonyme politische Aktivisten, die gegen Diktaturen aufbegehren, setzen dafür auf die Anonymisierung des Internet-Datenverkehrs über den Dienst TOR. Er gilt als recht zuverlässiger Schutz gegen legale oder illegale Überwachung – sowohl durch staatliche Stellen als auch andere Instanzen. Zunehmend beschäftigen sich auch IT-Forscher mit diesen Themen. Je nach Perspektive lautet ihre Fragestellung: Wie sicher und anonym sind diese versteckten Bereiche des Internet wirklich? Oder aber auch: Wie lassen sich kriminelle Aktivitäten dort verhindern oder zumindest aufklären?

Zum besseren Verständnis dieser Fragen und der Antworten darauf, lohnt sich zunächst ein genauerer Blick darauf, was sich im Detail hinter den genannten Technologien und Diensten verbirgt.

Nur tief oder auch dunkel? Was das Deepweb vom Darkweb beziehungsweise dem Darknet unterscheidet

Das Internet, wie es die meisten von uns kennen, ist sprichwörtlich nur die Spitze des Eisbergs. Dieser Vergleich ist tatsächlich recht treffend: Ganz oben befindet sich das Surface-Web – das Oberflächen-Internet, welches von Suchmaschinen indexiert wird und dessen Inhalte so gefunden werden können.

Beim Deepweb beziehungsweise Darkweb handelt es sich grundsätzlich nicht um ein separates Netzwerk. Vielmehr wird auch dort die gleiche Infrastruktur des Internets benutzt. Allerdings werden andere Technologien, wie zum Beispiel Anonymisierung eingesetzt, um sich mit den dort angebotenen Diensten zu verbinden.

Private Netzwerke, Foren, Datenbanken, Forschungsnetzwerke, geheime Handelsplattformen – sie alle bilden das Deeb Web. Weil sie für Suchmaschinen nicht zugänglich sind, können sie darüber auch nicht gefunden werden.

Einige dieser Dienste könnten prinzipiell indexiert werden – in der Praxis findet dies aus verschiedenen Gründen jedoch nicht statt. Zum Beispiel weil es sich um eine private Datenbank oder ein privates Netzwerk (beispielsweise einer Universität) handelt. Oder weil eine Indexierung technisch schwierig oder schlicht unwirtschaftlich wäre. Wie groß dieses versteckte Web genau ist, lässt sich nur schwer sagen. Schätzungen gehen davon aus, dass die Menge an Information, die sich im Deepweb befindet, zwischen 500 bis 10.000 mal so groß sein könnte wie die des Oberflächen-Webs.

Die genannten Beispiele zählen zum Deepweb – den Teil des Internets, der über Suchmaschinen nicht zugänglich ist, weil seine Inhalte fachspezifisch sind oder nur für geschlossene Nutzergruppen angeboten werden.

Etwas anders gelagert ist das so genannte „Darknet“ oder „Darkweb“. Dieser Teil des Webs besteht aus eindeutig illegalen Informationen und Angeboten. Hier werden etwa Waffen und Drogen gekauft und verkauft, Hacker handeln gestohlene Identitäten oder Kreditkartendaten – oder sie bieten zu hohen Summen noch nicht bekannte Sicherheitslücken in Betriebssystemen und Endgeräten an. Um auf diesen Teil des Webs zugreifen zu können, wird eine bestimmte Software beziehungsweise eine bestimmte Konfiguration benötigt – einfache Browser funktionieren hier nicht mehr.

Datenverschlüsselung nach dem Vorbild einer Zwiebel – das TOR-Netzwerk

Eines der am häufigsten benutzten Netzwerke zum Zugriff auf das Darkweb ist das TOR-Netzwerk. Das Kürzel steht für „The Onion Router“.

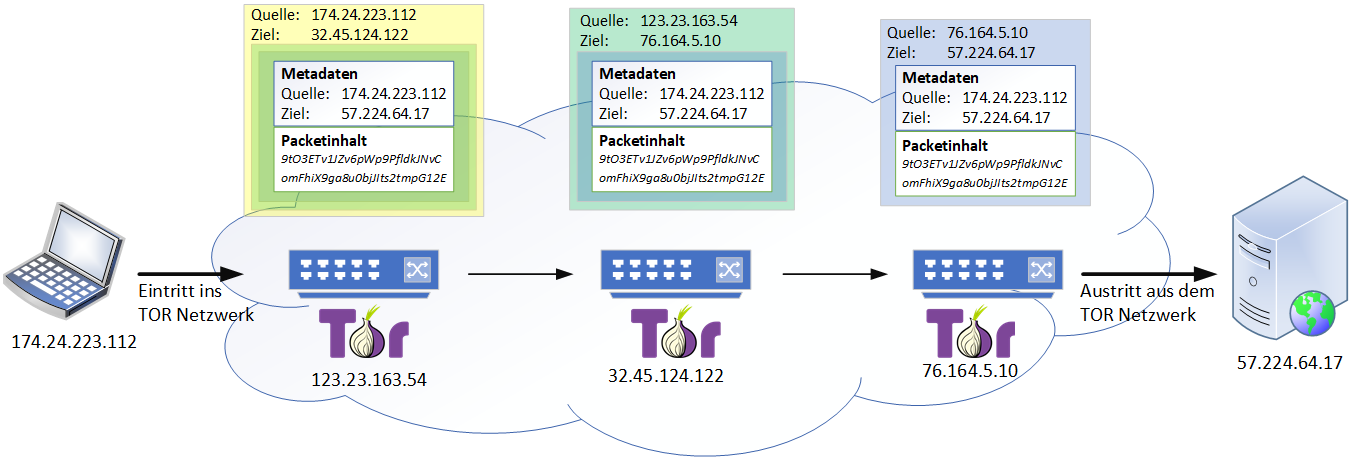

Die vorrangige Aufgabe des TOR-Netzwerks ist die Anonymisierung des Datenverkehrs seiner Nutzer. Zu diesem Zweck ist dieses Netzwerk so konstruiert, dass nicht nachvollzogen werden kann, woher genau ein bestimmter Datenverkehr stammt. Um sich mit dem TOR-Netzwerk zu verbinden, gibt es Eintritts- und Austrittsknotenpunkte. Dazwischen befinden sich eine Reihe von TOR-Knoten, die den Datenverkehr weiterleiten. Beim Zugang zum TOR-Netzwerk erstellt eine spezielle Software, zum Beispiel der TOR-Browser, eine zufällige Route durch das TOR-Netzwerk.

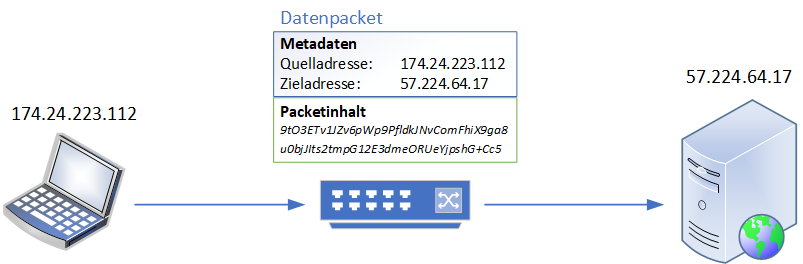

Datenpakete, die durch das öffentliche Internet geschickt werden, bestehen typischerweise aus zwei Teilen: den transportierten Inhalten und den Metadaten, die zum Beispiel die IP-Ziel- und Quelladressen enthalten. Router verwenden diese Metadaten, um die Pakete weiterzuleiten. Wird nun der Datenverkehr von Dritten mitgehört beziehungsweise überwacht, lässt sich anhand dieser Megadaten relativ einfach feststellen, woher ein Datenpaket kommt und an welches Ziel es geleitet werden soll. Natürlich ist auch dem Zielserver durch die Quelladresse des Pakets genau bekannt, wer dessen Absender ist. Dies ist auch dann noch der Fall, wenn der eigentliche Paketinhalt verschlüsselt ist.

Wird eine Route durch das Internet für eine Verbindung berechnet, erfolgt dies meist unter Berücksichtigung bestimmter Kriterien wie der Pfad-länge und -verfügbarkeit oder der Kosten für bestimmte Routen. Anders im TOR-Netzwerk. Wird eine Verbindung über TOR erstellt, lädt der Softwareclient, also zum Beispiel ein TOR-fähiger Browser, die aktuell verfügbare Liste an TOR-Knoten und berechnet eine zufällige, über mehrere Knoten führende Route durchs Netzwerk, die nur schwer nachzuverfolgen ist.

Zu jedem Knoten auf dieser zufällig gewählten Route stellt der Sender nun eine verschlüsselte Verbindung her. Dadurch entsteht eine Verschlüsselung in mehreren Schichten, wobei jede Schicht mit einem anderen Schlüssel verschlüsselt ist. So kann jeder TOR-Knoten nur seine Schicht öffnen, den eigentlich transportierten Inhalt eines Pakets aber nie direkt entschlüsseln.

Dieses Verschlüsseln in Schichten ist auch der Grund, warum der Name „The Onion Router“ in Anlehnung an eine Zwiebel gewählt wurde. Dieses Prinzip gewährleistet die Anonymität des Datenverkehrs im TOR-Netzwerk. Da jeder TOR-Knotenpunkt, der auf der Route zwischen Sender und Empfänger liegt, nur jeweils eine Schicht entschlüsselt, kann er nicht genau nachvollziehen, woher eine bestimmte Datenverbindung kommt oder an welches Ziel es weitergeleitet wird.

Beim letzten TOR-Knotenpunkt werden die Datenpakete wieder entschlüsselt und an ihren Zielserver weitergeleitet. Doch auch der Empfänger eines Pakets aus dem TOR-Netzwerk kann nicht nachvollziehen, wer der eigentliche Sender ist, da er nur mit dem Austrittsknoten kommuniziert. Antwortpakete werden wieder an den TOR-Austrittsknoten geschickt und von dort bis zum eigentlichen Absender weitergeleitet. Da an keiner Stelle auf der Route bekannt ist, wer Sender und Empfänger sind, ist die anonyme Kommunikation gewährleistet.

Auf diese Weise erreichbare, aber an sich versteckte Dienste (etwa im Darknet) können nur mit Hilfe eines TOR-Browsers gefunden werden. Zu diesem Zweck gibt es spezielle Suchmaschinen, wie zum Beispiel Ahmia. Sie zeigen Seiten an, die nur über TOR aufgerufen werden können. Dabei filtert das von uns genannte Beispiel Ahmia illegales Material und illegale Dienste automatisch. Das TOR-Netzwerk ist somit nicht in erster Linie ein Werkzeug um illegales Material oder illegale Dienste zu finden. Im Vordergrund steht vielmehr die Anonymität.

Somit dienen über das TOR-Netzwerk erreichbare Angebote also nicht zwangsläufig illegalen Aktivitäten. Vielmehr bieten sie zum Beispiel Whistleblowern, Journalisten oder Menschenrechts-Organisationen eine Möglichkeit, Informationen anonym weiterzugeben und so die Zensur in bestimmten Ländern oder Organisationen zu umgehen. Die spezielle Konstruktion des TOR-Netzwerks ermöglicht es auch, Zensurtechnologien, wie zum Beispiel die chinesische Internetkontrolle zu umgehen. Aktuelle Schätzungen beziffern das TOR Netzwerk auf rund 6500 TOR-Knoten.

Wie bei vielen Technologien und Services kommt es also auch bei TOR und dem Darkweb vor allem darauf an, was die Nutzer daraus machen.

Mächtige Angreifer können die Anonymisierung aushebeln

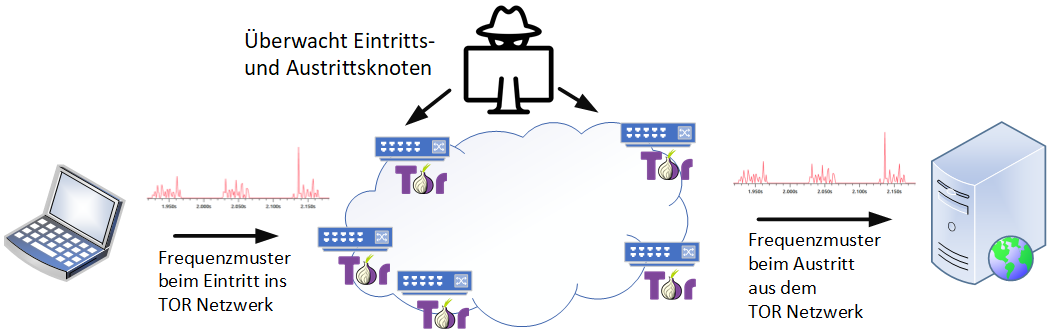

Dennoch gibt es Wege, Verbindungen über TOR-Netzwerk nachzuverfolgen. Solche Methoden basieren zum Beispiel auf der Analyse von Charakeristiken der Datenverbindungen – etwa bestimmter Zeitmuster. Kann dasselbe Muster einer Verbindung am Eintritts- oder Ausgangsknoten im TOR-Netzwerk beobachtet werden, lässt sich darüber möglicherweise feststellen, wer Sender beziehungsweise Empfänger bestimmter Daten ist.

Da das TOR-Netzwerk für interaktive Zwecke wie Web-Browsing oder Instant Messaging genutzt wird, ist eine möglichst geringe Latenzzeit erforderlich, um eine gute Nutzbarkeit zu gewährleisten. Um dies zu erreichen, versuchen Systeme wie TOR Datenpakete möglichst nicht zu puffern (sie also zum Beispiel in Zwischenknoten zwischenzuspeichern), weil dies den Datenverkehr verlangsamen würde.

Dies hat jedoch zur Folge, dass Zeitabstände zwischen den Datenpaketen auf der Route zwischen Sender und Empfänger relativ konstant bleiben. So ein Zeitmuster resultiert oft in einem „Fingerabdruck“, mit dem eine Verbindung eindeutig identifiziert werden kann. Hat ein Angreifer die Möglichkeit, mehrere TOR-Eintritts- und Austrittsknoten zu überwachen, kann er mit Hilfe solcher „Fingerabdrücke“ Verbindungen durchs TOR-Netzwerk nachverfolgen und dabei den Sender beziehungsweise Empfänger ermitteln.

Hierzu eignen sich Algorithmen, die auf Basis von maschinellem Lernen funktionieren, besonders gut. Denn neuronale Netzwerke lassen sich zum Beispiel gut mit statistischen Kennzahlen einer bestimmten Netzwerkverbindung trainieren. Forscher der Columbia Universität in New York haben in einem Forschungspaper vor kurzem gezeigt, dass sich mit so einer Methode über 80 Prozent der Verbindungen im TOR-Netzwerk nachverfolgen lassen.

Forscher der Pennsylvania State University haben dieses Experiment im Rahmen eines Projekts zur Sicherheitserhöhung von virtuellen Maschinen erfolgreich bestätigt – im Detail haben wir dieses Projekt hier bereits vorgestellt.

Dabei wurde eine virtuelle Maschine zwischen zwei Servern migriert, die sich in verschiedenen US-Bundesstaaten befanden. Der TOR-Eintritts- und Austrittsknoten der Verbindung war bekannt, weil die Forscher sowohl den Sender- als auch den Empfänger-Server der virtuellen Maschine kontrollierten.

Wie bereits beschrieben, verursachen solche Prozesse ein eindeutiges Zeitmuster im Netzwerkverkehr. Dieses lässt sich mit einem entsprechend trainierten Machine-Learning-Modell klassifizieren. Gelingt dies am Eintritts- beziehungsweise Austrittsknoten im TOR-Netzwerk, lassen sich Sender und Empfänger einer solchen Verbindung zuordnen – die Anonymität der Verbindung ist aufgehoben. Voraussetzung dafür ist allerdings ein sehr mächtiger Angreifer, der Zugang zu mehreren Eintritts- und Austrittsknoten im TOR-Netzwerk hat und diese auch überwachen kann.

Bei den Eintritts- und Austrittsknoten liegen daher die größten Schwachstellen des TOR-Netzwerks. Erlangen Cyberkriminelle oder auch nationale beziehungsweise internationale Behörden Kontrolle über solche TOR-Knoten, können sie die Anonymität von Verbindungen aushebeln. Dieser brisanten Erkenntnisse aus der aktuellen IT-Forschung sollten sich Nutzer entsprechender Dienste und Angebote unbedingt bewusst sein.