Autor: Stefan Achleitner;

Aufmacherbild: Camellia Sansanqua via www.pixabay.com, Public Domain

Virtuelle Maschinen sind nicht nur ein wichtiger Bestandteil von Cloud-Computing-Systemen, sondern erfreuen sich auch bei Unternehmen und privaten PC-Anwendern immer größerer Beliebtheit. Doch wann immer auf solche virtuellen Computer übers Internet zugegriffen wird und insbesondere, wenn auch Administrationsvorgänge wie etwa Server-Umzüge übers Netz erfolgen, müssen die virtuellen Maschinen besonders intensiv gegen Hackerangriffe geschützt werden. Im typischen Hase-und-Igel-Rennen zwischen Sicherheitsexperten und Angreifern verschafft ein innovatives Konzept, das auf neuesten Forschungsergebnissen basiert, den Anbietern und Nutzern einen kleinen, aber möglicherweise entscheidenden Sicherheits-Vorsprung.

Virtuelle Maschinen oder kurz VMs sind eine praktische Sache. Ihr Erfolgsrezept ist die strikte Abkapselung vom Gast-Betriebsystem zum Host-System. Dafür sorgen spezialisierte Virtualisierungs-Plattformen wie VirtualBox, KVM oder Xen, die auch Hypervisor genannt werden. Mit ihrer Hilfe können mehrere virtuelle Server auf derselben Hardware-Platform laufen und verschiedene Anfragen von Nutzern gleichzeitig bearbeiten.

Und sogar auf Einzelplatzsystemen oder in kleinen Firmen-Netzwerken setzen sich die virtuellen Computer zunehmend durch. Mit Hilfe von Programmen wie VirtualBox lässt sich in wenigen Minuten eine vom restlichen Betriebssystem abgegrenzte, virtuelle Systemumgebung schaffen. So können die Nutzer ohne größere Anpassungen auf die Schnelle ein neues Betriebssystem ausprobieren – etwa eine neue Windows-Version testen oder sich mit Linux vertraut machen. Oder aber ein neues Tool oder Anwendungsprogramm testen, und alle seine Spuren im Anschluss gemeinsam mit der virtuellen Maschine von ihrem Rechner tilgen.

Das clevere Konzept und seine Anwendung wird im folgenden, knapp dreiminütigen Video erklärt. Die Erklärungen erfolgen zwar auf Englisch, sind aber leicht zu verstehen.

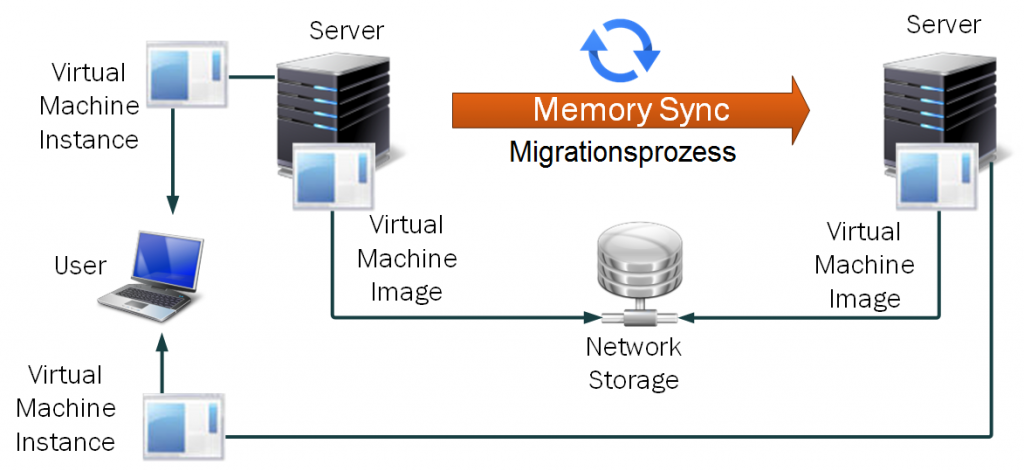

Ein weiterer Vorteil von virtuellen Maschinen, wirkt sich vor allem beim Einsatz solcher Lösungen in Cloud-Umgebungen aus: Virtuelle Computer können sozusagen „live“, zwischen Hardware Servern verschoben, also migriert werden. So können etwa Cloud-Anbieter Services wie Webserver oder Streaming-Dienste unabhängig von den darunterliegenden Hardwareplattformen betreiben. Wenn bei Leistungs- oder Kapazitätsengpässen oder aus organisatorischen Gründen eine virtuelle Maschine „umziehen“ muss, lässt sie sich im laufenden Betrieb einfach über eine Netzwerkverbindung auf die Ziel-Hardware verschieben. Auch bei Wartungsarbeiten an der Hardware oder für eine geographisch optimale Positionierung, um bestimmte Dienste näher bei ihren Nutzern betreiben zu können, sind solche Online-Migrationen von virtuellen Maschinen sehr vorteilhaft. Wie so eine „Live-Migration“ in der Praxis abläuft, zeigt das folgende (ebenfalls englischsprachige) Video, das eine Laufzeit von 3:15 Minuten hat:

Allerdings: Wie so oft in der IT ist die so gewonnene Flexibilität auch mit Risiken verbunden. Ein Migrationsprozess, bei dem eine virtuelle Maschine über das Netzwerk zwischen zwei Servern vorschoben wird, macht das System anfällig gegen Angreifer. Sie können zum Beispiel Schadsoftware in den Datenstrom injizieren, die sich dann am Zielserver ausbreiten kann. Diesen Risiken entgegenzuwirken, ist eines der Arbeitsfelder, die in der IT-Sicherheitsforschung derzeit im Fokus stehen.

Umzüge virtueller Maschinen vor Angreifern schützen

Verschlüsselung oder Netzwerktunnel (VPN-Verbindungen) wirken solchen Angriffen entgegen. Trotzdem stehen Hackern Methoden zur Verfügung, einen laufenden Migrationsprozess anzugreifen: Mit einer Denial-of-Service-Attacke könnten sie den Dienst, der durch die migrierte virtuelle Maschine angeboten wird, empfindlich stören. Solche Angriffe sind oftmals schwer festzustellen und können durch die Störung des laufenden Dienstes erhebliche wirtschaftliche Nachteile für die Anbieter bringen.

Dabei kann auch die starke Verschlüsselung einer VPN-Verbindung nicht verhindern, dass Angreifer den Datenfluss eines VM-Migrationsprozesses identifizieren können. Gelingt es dem Angreifer, durch die bereits erwähnte Denial-of-Service-Attacke einzelne Datenpakete zu blockieren, wird der bereitgestellte Dienst beeinträchtigt.

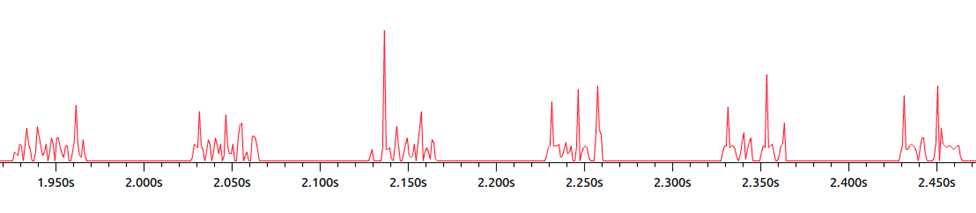

Doch wie gelingt den Hackern eine solche Identifikation? Virtuelle Maschinen, die übers Netzwerk geschickt werden, zeichnen sich durch ein ganz bestimmtes Muster aus. Wie im Bild unten deutlich zu erkennen ist, werden bei einem Migrationsprozess Ansammlungen von Datenpaketen in konstanten Zeitabständen in das Netzwerk geschickt.

Anhand dieses statistischen Musters ist es intelligenten Angreifern möglich, den Paketstrom einer virtuellen Maschine zu identifizieren und ihn zu stören. Gegen solche intelligente Angreifer, die komplexe Technologien zu einem bösartigen Zweck anwenden, fällt die Verteidigung schwer. Ein Migrationsprozess, der virtuelle Maschinen über eine Netzwerkverbindung transportiert, muss zum Schutz gegen solche Angreifer statistisch „unsichtbar“ gemacht werden.

Genau dies ist der neue und innovative Ansatz, den die IT-Sicherheitsforschung im beschriebenen Kontext verfolgt: Durch sogenannte Traffic-Shaping-Verfahren wird das charakteristische Muster des Datenverkehrs abgewandelt und somit getarnt. Bei dem Sicherheitsmechanismus, der virtuelle Maschinen für Angreifer sozusagen unsichtbar macht, wird dies erreicht, indem jedes Datenpaket eines Migrationsstroms mit einer anderen Geschwindigkeit durch das Netzwerk gesendet wird. So entsteht ein Paketmuster, das für einen Angreifer nicht mehr identifizierbar ist.

Traffic Shaping und „Chaffing Traffic“ maskieren den Datenverkehr

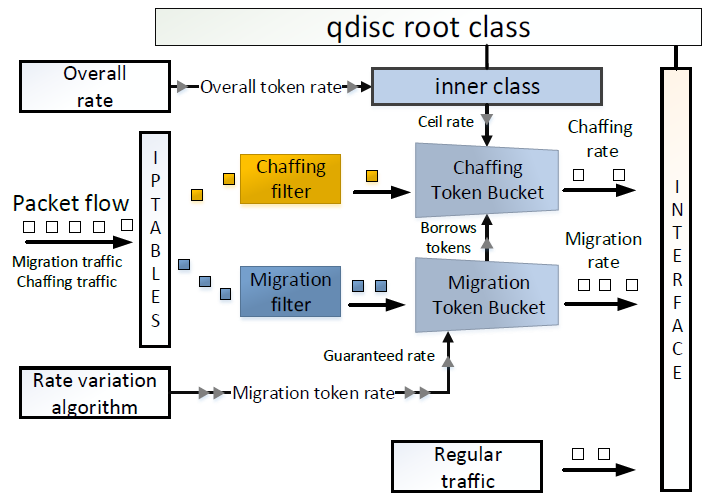

Um den Datenstrom eines laufenden VM-Umzugs für potentielle Angreifer nicht nur unsichtbar zu machen, sondern die Hacker beziehungsweise ihre Analysetools zusätzlich abzulenken, werden präparierte Dummy-Datenpakete, die in der Fachsprache als „Chaffing Traffic“ bezeichnet werden, über das Netzwerk geschickt.

Umgesetzt wird dieses Verfahren mit sogenannten Token Buckets. Sie erlauben es, die Rate, mit der Datenpakete von einem Server in das Netzwerk gesendet werden, mit hoher Granularität zu kontrollieren:

Doch wie bei den meisten Sicherheitsmechanismen in der IT hat erhöhte Sicherheit immer auch ihren Preis. Bei einem Migrationsprozess von virtuellen Maschinen ist dies der Zeitbedarf für den Umzug – der zusätzliche Dummy-Datenverkehr verlangsamt natürlich die Übertragungsgeschwindigkeit. Bei großen virtuellen Maschinen und je nach verfügbarer Netzgeschwindigkeit kann dies schnell mehrere wertvolle Minuten ausmachen. Dennoch ist diese Verzögerung das kleinere Übel im Vergleich zur Gefahr, dass der durch die migrierte Virtuelle Maschine bereitgestellte Dienst durch eine Denial-of-Service-Attacke längerfristig ausfällt.

Das System ist brandaktuell – das zugehörige Forschungs-Paper wird im Mai 2017 auf der „IEEE International Conference on Computer Communications“ in Atlanta vorgestellt werden.

Das beschriebene, clevere Verfahren ist im übrigen auch ein gutes Beispiel dafür, wie Lösungen zur Steigerung der IT-Sicherheit sich zunehmend weg von der Analyse von Dateninhalten und hin zur Analyse und Beeinflussung von Verkehrs- und Verhaltensmustern entwickeln. Letzteres ist bei verschlüsselten Inhalten ohnehin alternativlos, bietet darüber hinaus aber auch Effizienzvorteile und zusätzlichen Schutz gegen Bedrohungen, der durch reine Paketanalysen nicht zu erreichen wäre.