Selten hat ein Ransomware-Angriff so sichtbare Folgen gezeigt wie ein aktueller Fall in den USA: Der Angriff auf eine der größten US-Pipelines hat die Spritversorgung an der Ostküste deutlich beeinträchtigt. Die Folge sind geschlossene Tankstellen und ständig steigende Treibstoffkosten.

Im folgenden wollen wir deshalb untersuchen, welche grundsätzlichen Konzepte gegen Ransomware helfen können. Wie sollte man sich verhalten, wenn der eigene Computer oder das eigene Netzwerk infiziert wurde? Und wie wird man die Schadsoftware gegebenenfalls wieder los?

Autor: Stefan Achleitner; Aufmacherbild: katielwhite91/Pixabay

Ob man die USA als Tourist oder wie der Autor zum Arbeiten dorthin umzieht – im Alltagsleben entdeckt man schnell viele Unterschiede. Einer der besonders offensichtlichen sind die im Vergleich zu Europa viel billigeren Spritpreise. Doch im Mai 2021 sah dies zumindest an der US-Ostküste deutlich anders aus: Die Spritpreise sind auf ein Allzeithoch geklettert – sofern es überhaupt Kraftstoff gibt. Denn viele Tankstellen haben sogar geschlossen, weil ihnen kein Benzin mehr geliefert wird.

Der Grund dafür ist nicht etwa ein internationaler Konflikt, sondern ein Computervirus – genauer gesagt eine Ransomware. Dieser Typ von Schadsoftware, auch „Krypto-Trojaner“ genannt, verschlüsselt die Dateien auf infizierten Computern. Die Urheber solcher Angriffe versuchen, durch die Verschlüsselung Lösegeld von den Besitzern der befallenen Rechnersysteme zu erpressen. Und im aktuellen Beispiel war es eine der größten Pipelines in den USA, die durch einen Ransomware-Angriff lahmgelegt wurde.

Aber auch wenn die Auswirkungen diesmal besonders offensichtlich sind: Schon 2019 gab es weltweit alle 14 Sekunden einen Ransomware-Angriff. Diese Anzahl hat sich bis heute noch erhöht. Dabei richtet Ransomware nicht nur durch die Ausfälle der infizierten Computersysteme große wirtschaftliche Schäden an. Hinzu kommt, dass es vielen der Kriminellen tatsächlich gelingt, auf diese Weise Geld zu verdienen – und davon immer mehr: Lag die durchschnittliche Lösegeldforderung 2019 noch bei ca. 100,000 Euro, haben sich die geforderten Beträge 2021 im Durchschnitt verdreifacht.

Wenn sich die Ransomware meldet, ist es in der Regel zu spät

Nicht zuletzt die mittlerweile weit verbreitete Nutzung verschiedener Kryptowährungen wie Bitcoin befeuert diesen Trend weiter. Denn damit lassen sich große Beträge einfach und weitgehend anonym überweisen – auch problemlos über Landesgrenzen und Kontinente hinweg.

Firmen oder Selbstständige hingegen, die Opfer eines solchen Angriffs wurden, kann dies unter Umständen ihre Existenz kosten.

Ist ein Ransomware-Angriff erfolgreich, erhalten die Betroffenen auf ihrem Rechner in den meisten Fällen eine Nachricht wie auf den untenstehenden Screenshot gezeigt. Doch wenn sie erscheint, ist es meistens schon zu spät – die Daten auf dem Rechner sind vermutlich schon verschlüsselt.

Welche Verschlüsselungsmethoden Ransomware üblicherweise verwendet und wie die Infektion technisch genau funktioniert, haben wir schon 2017 in diesem Artikel erklärt.

Im welchem Umfang ein Ransomware-Befall die Computer und das Netzwerk eines Unternehmens schädigen beziehungsweise unbrauchbar machen kann, hängt von verschiedenen Faktoren ab – nicht zuletzt den im Netzwerk implementierten Schutz- und Sicherheits-Konzepten. Doch selbst, wenn durchdachte Maßnahmen eine Wiederherstellung der Daten und Systeme ermöglichen, kann es Tage oder Wochen dauern, bis sich das Unternehmen von dem Angriff erholt und sein Netzwerk wiederhergestellt hat.

Grundsätzlich empfehlen Sicherheitsexperten, nicht auf das vermeintliche Angebot der Erpresser einzugehen. Denn zum einen motiviert die Zahlung von Lösegeld die Angreifer noch zusätzlich. So wurden einige Unternehmen, die bezahlt haben, innerhalb kurzer Zeit sogar ein zweites Mal angegriffen. Zum anderen ist es auch bei einer Zahlung keineswegs sicher, dass man seine Daten zurückbekommt. Nicht wenige der Erpresser stellen den Kontakt nach Erhalt des Lösegelds schlicht ein.

Deshalb wollen wir nun Schritt für Schritt beleuchten, wie man am besten mit Ransomware umgehen sollte: Wie schützt man sich, was sollte man im Fall einer Infektion tun, und wie wird man die Erpresser-Software wieder los?

Wie kann man sich vor Ransomware schützen?

Auch wenn es fast abgedroschen klingt: Der effizienteste Weg, seinen Rechner oder ein ganzes Netzwerk vor Ransomware-Angriffen zu schützen, sind regelmäßige Backups. Allerdings gilt es hier, den richtigen Ausgleich zwischen Komfort und Sicherheit zu finden: Backup-Medien, die über Freigaben vom betroffenen Computer erreichbar sind, verschlüsselt aktuelle Ransomware gleich mit. Es sollte also Backups geben, die „offline“ sind – also keine aktive Verbindung zum Netzwerk haben. Das können zum Beispiel Wechselfestplatten sein, die man nach Fertigstellung des Backups auswirft und physisch isoliert. Oder in größeren Unternehmen auch die für Datensicherungen ohnehin verbreiteten Sicherungen auf Magnetbändern, die dann ebenfalls nach Abschluss des Backups ausgeworfen werden.

Darüberhinaus ohnehin Pflicht sind natürlich aktuelle Firewall- und Virenschutz-Lösungen. In vielen Fällen erkennen und blockieren sie die Dateien, die Ransomware enthalten – und können den Angriff so entweder komplett verhindern oder zumindest eine Verbreitung über das gesamte Rechner-Netzwerk unterbinden.

Ransomware hat mein System infiziert. Was nun?

Soll man nicht doch in Erwägung ziehen, das Lösegeld zu bezahlen – insbesondere in Fällen, wenn die Forderung gar nicht so hoch ist? Wie weiter oben schon beschrieben: Nein! Bezahltes Lösegeld spornt Cyberkriminelle nur noch mehr an, weitere und bessere Ransomware Programme zu entwickeln. Somit sind auch Versicherungen kritisch zu sehen, die anbieten, im Fall eines Ransomware-Angriffs das Lösegeld zu bezahlen. Zumal nach jüngeren Erhebungen gerade mal rund 8 Prozent der Opfer von Ransomware, die den geforderten Betrag bezahlt haben, ihre Daten auch tatsächlich zurück bekamen. Und wer bezahlt, hat aus den bereits beschriebenen Gründen sogar ein signifikant höheres Risiko, erneut angegriffen zu werden.

Der Urheber der Erpressungs-Software sitzen oftmals in Ländern, in denen Rechtsmittel kaum greifen. Bevor man eine Zahlung in Erwägung zieht, sollten man deshalb alle möglichen Schritte probieren, um die verschlüsselten Daten auf anderem Weg zurück zu bekommen.

Wie stehen die Chancen, die Daten wieder zu entschlüsseln?

Die meisten Ransomware-Programme verwenden Verschlüsselungsalgorithmen wie AES-256 oder RSA und somit starke Schlüssel, dass diese mit heutigen Computern praktisch nicht knackbar sind. Reines Durchprobieren der möglichen Entschlüsselungscodes würde bis zu eine Million Jahre dauern.

Allerdings kann es sich durchaus lohnen, zu überprüfen, ob die Daten wirklich überhaupt verschlüsselt sind. Denn auch das Verschlüsseln ist rechenintensiv, weshalb einige Erpresserprogramme Abkürzungen nehmen oder – im für den Betroffenen besten Fall – vielleicht sogar nur so tun, als wäre eine Verschlüsselung erfolgt. Die Erpresser setzen dann darauf, dass manche ihrer Opfer in der ersten Panik gleich das Lösegeld bezahlen.

Auch wenn sich wirklich verschlüsselte Dateien ohne den dazu passenden Schlüssel kaum mehr entschlüsseln lassen, gibt es doch Methoden, die Daten unter Umständen wiederherzustellen:

Wiederherstellung von einer Schattenkopie

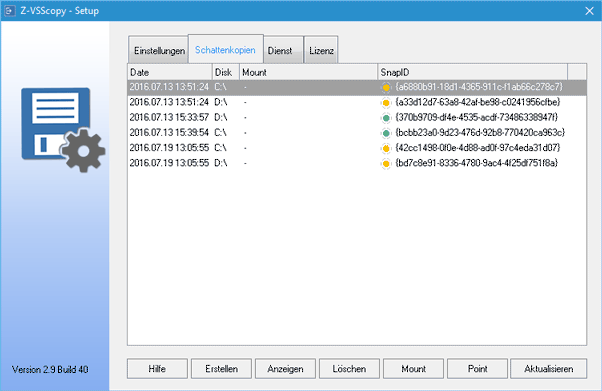

Seit Windows XP gibt es den Systemdienst „Volume Shadow Copy Service“ (VSS). Er legt sogenannte Schattenkopien einer Datei an. Deren Zweck ist es, verschiedene Versionsstände einer Datei zu speichern, die der Anwender bei Bedarf wiederherstellen kann. Zu diesem Zweck hebt Windows bis zu 64 Versionen einer Datei auf.

Der beschriebene Windows-Dienst ist kein dezidiertes Backup-Programm und sollte auch nicht als solches verstanden werden. VSS ist vielmehr als Service für tatsächliche Backup-Software gedacht, damit sich beispielsweise auch Dateien sichern lassen, die gerade geöffnet und bearbeitet werden. Windows erstellt nur dann eine Schattenkopie, wenn eine Änderung an der Datei erfolgt. Das bedeutet aber leider auch: Wird eine Datei nur gelesen, aber nie bearbeitet, gibt es davon vermutlich auch keine Schattenkopie.

Im Falle eines erfolgreichen Ransomware-Angriffs können Schattenkopien aber unter Umständen dabei helfen, bestimmte Dateien wiederherzustellen. Wie erwähnt trifft das vor allem auf Dateien zu, die häufig bearbeitet und geändert wurden. Hierbei kommt es aber auch auf die Art der Ransomware an. Manche Ransomware-Programme versuchen auch Schattenkopien von Dateien zu löschen. Dies gelingt aber nicht immer, oder die Ransomware findet schlicht nicht alle Schattenkopien.

Wiederherstellung mit einer Data Recovery Software

Eine weitere Möglichkeit, Dateien nach einem Ransomware-Angriff wiederherzustellen, ist eine spezialisierte Data Recovery Software – also ein Tool zur Wiederherstellung von gelöschten Dateien. Diese Chance ist gar nicht so gering, da der Verschlüsselungsprozess oft so funktioniert, dass die Ransomware die verschlüsselten Inhalte in eine neue Kopie der betroffenen Datei schreibt und die Originaldatei danach löscht.

Programme zur Datenwiederherstellung nutzen dieses Prinzip und die Tatasche, dass beim Löschen einer Datei von einem Speichermedium nur die Information gelöscht wird, dass die Datei vorhanden ist. Die eigentlichen Inhalte – die „Nullen“ und „Einsen”, welche die eigentlichen Daten darstellen – sind aber noch auf dem Medium vorhanden. Zumindest bis sie überschrieben werden. Wer gleich nach dem Angriff ein Data Recovery Programm einsetzt, hat also keine schlechten Aussichten, die gelöschten Originaldateien wiederherzustellen. Dies sollte so schnell wie möglich passieren, aber: Zunächst müssen Sie ein sauberes System starten, zum Beispiel von einem externen Boot-Medium. Denn die Ransomware darf natürlich nicht mehr aktiv sein, um eventuelle Erfolge nicht gleich wieder zunichte zu machen.

Wiederherstellung mit Hilfe von Linux

Ein wirklich nützliches Feature der Linux-Distribution Ubuntu ist, dass man dieses Betriebssystem von einem USB-Laufwerk Drive aus starten kann, ohne das Linux auf der Startfestplatte des Computers installieren zu müssen. Dafür lässt sich eine Ubuntu Live Media Disk auf einem USB-Stick, einer CD oder DVD erstellen, mit der Sie den Computer dann starten können.

Da Linux ein grundsätzlich anderes Betriebssystem als Windows ist, „läuft“ eine Ransomware, die auf Windows abzielt, in der Regel nicht darauf – das System ist für die Schadsoftware nicht anfällig. Linux kann aber dennoch Daten eines Windows-Systems lesen, und mit geeigneten Tools auch wiederherstellen und auf ein externes Medium sichern.

Grundsätzlich sollte man wiederhergestellte Dateien möglichst extern sichern und nicht auf dem infizierten Computer selbst. Überprüfen Sie die wiederhergestellten Daten auch mit einem aktuellen Virenscanner, um sicherzustellen, dass Sie nicht auch die Ransomware mitkopiert haben.

Die Ransomware dauerhaft entfernen

Nachdem die Daten so gut wie möglich wiederhergestellt sind, müssen Sie sicherstellen, dass die Malware dauerhaft von Ihrem Rechner verschwindet.

Je nach Ransomware lässt sich dies eventuell mit spezialisierten Programmen von bekannten und zuverlässigen Sicherheitsfirmen erreichen. Unter Umständen kommen Sie aber auch nicht darum herum, das System komplett neu aufzusetzen.

Auch hier kann allerdings eine kluge Backup-Strategie helfen: So sollte es nicht nur Sicherheitskopien von Ihren Dokumenten geben, sondern auch vom System und den installierten Programmen an sich. So geht es deutlich schneller, den Rechner wieder in seinen Zustand vor dem Ransomware-Befall zurück zu bringen.