Daten im Internet sind ein kostbares Gut. Wer nicht will, dass sie in falsche Hände geraten, muss sie schützen. Eine der wichtigsten Maßnahmen hierzu ist eine effektive Verschlüsselung. In Teil 6 unserer Serie „Sicherheit im Internet“ erklären wir die wichtigsten Konzepte und Methoden zum Thema Verschlüsselung und sagen auch, wo ihre jeweiligen Vor- und Nachteile liegen.

Aufmacher: Pete Linforth auf Pixabay

Wir haben es bereits im letzten Teil unsere Serie „Sicherheit im Internet“ angesprochen: Verschlüsselung ist ein grundlegender Baustein für die Datensicherheit. Und das gilt nicht nur für den Datentransfer im WLAN, sondern ganz allgemein für die gesamte IT-Welt. So spielt Verschlüsselung bei der Sicherung von Geräten und Netzen gegen unbefugten Zugriff genauso eine Rolle wie bei der Bargeldabhebung am Geldautomaten. WhatsApp-Nachrichten sind mittlerweile „Ende-zu-Ende-verschlüsselt“, und auch die Rechteverwaltung von Kopierschutzsystemen würde ohne Verschlüsselung nicht funktionieren.

Datenschutz wird auch vom Gesetzgeber gefordert

Die Verschlüsselung von Daten ist unverzichtbar. Sie kann beispielsweise Unternehmen helfen, gesetzliche Vorgaben zum Datenschutz einzuhalten – etwa, um den Zugriff auf sensible Verbraucherdaten zu kontrollieren und zu schützen. Das gilt insbesondere, wenn Cloudspeicher im Spiel sind. Die Anbieter solcher Systeme beteuern zwar, dass sie auf die Daten ihrer Kunden keinen Zugriff hätten – doch insbesondere bei Serverstandorten außerhalb der EU sollte man diese Beteuerung kritisch hinterfragen. Verschlüsselung hilft auch, die Integrität von Daten schützen. Denn Cyberkriminelle stehlen nicht nur Daten, sie manipulieren sie auch.

Bei jeder Verschlüsselung wird Klartext in einen Chiffretext gewandelt – für Menschen (und idealerweise Maschinen) ohne den passenden Schlüssel in einen ziemlich unverständlichen Zeichensalat. Zum Dechiffrieren braucht man einen kryptografischen Schlüssel, also einen Satz von mathematischen Elementen, auf die sich Sender und Empfänger einigen. Mit diesem Schlüssel konvertiert der Empfänger die Daten wieder in ein lesbares Format.

Dabei gilt: je komplexer der Schlüssel, desto sicherer die Verschlüsselung. Denn dann wird es immer schwerer, den Schlüssel zu erraten. Angreifer versuchen das bisweilen mit sogenannten Brute-Force-Angriffen. Dabei probieren sie automatisiert eine große Anzahl infragekommender Codes durch. So kann man beispielsweise dank extrem schnell rechnender Computer den gesamten Inhalt eines Lexikons für eine Passwortprüfung durchprobieren. Während dies bei Passwörtern auch wegen der Ignoranz der Nutzer immer noch eine erfolgversprechende Methode ist, ist sie bei kryptografisch aufwändigen Verschlüsselungen praktisch aussichtslos. Moderne Systeme sind selbst theoretisch nur noch mit extremem Rechenaufwand auszuhebeln.

Verschlüsselung kannten schon die alten Römer

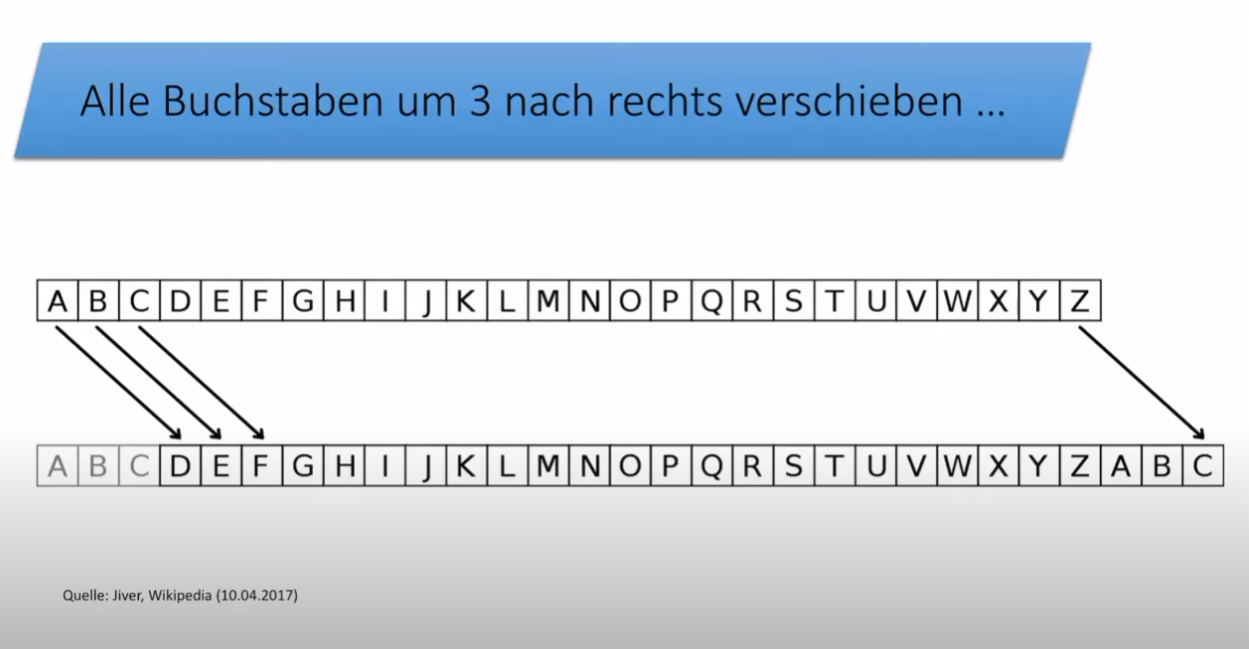

Dabei ist der Einsatz von Verschlüsselung tatsächlich eine sehr alte Kulturerrungenschaft. So hat laut einer Erzählung schon der römische Kaiser Julius Cäsar seine militärische Korrespondenz verschlüsselt. Die Methode war simpel. Er hat schlicht die Buchstaben im Text um eine festgelegte Anzahl von Schritten verschoben. Diese Anzahl ist der Code. Ist er beispeislweise 3, dann wird aus einem A ein D, aus einem B ein E und so weiter. Für die letzten Buchstaben des Alphabets gilt, dass sich das Alphabet nach Z wiederholt. Dieses Verfahren hatte aber einen gravierenden Nachteil: Es gibt nur 26 mögliche Schlüssel, die man einfach durchprobieren kann. Raffinierter wird das Ganze, wenn man ein Codewort benutzt und dieses buchstabenweise dazu „addiert“. Heißt der Schlüssel etwa „CODE“, dann heißt das, dass der erste Buchstabe des Klartextes um 2 Stellen verschoben werden soll. Aus einem A wird ein C, aus einem B ein D. Wer genauer wissen will, wie dieses Prinzip funktioniert: Auf dem Youtube-Kanal „Daheim bei Heim“ gibt es eine ausführliche Erklärung.

Wenn der Schlüssel zudem noch einer zufälligen Buchstabenfolge besteht und nur zur Verschlüsselung einer einzigen Nachricht verwendet wird, dann wird daraus ein sogenanntes One-Time-Pad. Einem potentiellen Angreifer liefert schon dieser Ansatz keinerlei Anhaltspunkte mehr für eine Dechiffrierung.

Der Nachteil: Für jede Übertragung braucht man einen neuen Schlüssel. Und der muss mindestens genauso lang sein, wie die Nachricht. Auch die sichere Verteilung der Schlüssel ist ein Problem. Er kann dabei leicht in unbefugte Hände geraten. Immerhin hat die moderne Physik hierfür eine spannende Lösung gefunden: In künftigen Verschlüsselungsmethoden soll der Schlüssel in nichtmanipulierbaren Zustandsverschränkungen von Quanten codiert werden. Diese und ähnlich innovative Lösungen sorgen dafür, dass die Idee hinter dem One-Time-Pad weiterlebt.

Symmetrische oder asymmetrische Verschlüsselung: Was ist wann sinnvoll?

Man unterscheidet prinzipiell zwischen symmetrischer und asymmetrischer Verschlüsselung. Bei der symmetrischen Verschlüsselung wird für die Verschlüsselung und die Entschlüsselung jeweils ein und derselbe Schlüssel verwendet. Dadurch braucht der Schlüssel dem Empfänger nicht übertragen zu werden, was einen deutlichen Sicherheitsgewinn bringt. Das Verfahren hat zudem den Vorteil, dass es schneller ist als das asymmetrische.

Beim asymmetrischen Verfahren hingegen gibt es zwei Schlüssel: einen öffentlichen und einen privaten. Diese beiden Schlüssel ergänzen sich. Der private Schlüssel ist nur dem Eigentümer bekannt, während der öffentliche meist für jedermann verfügbar ist. Daten, die über den öffentlichen Schlüssel des Empfängers verschlüsselt sind, lassen sich nur mithilfe des entsprechenden privaten Schlüssels wieder entschlüsseln. Dieses Verfahren hat den Vorteil, dass auch für die Kommunikation von vielen Menschen untereinander nur wenige Schlüssel benötigt werden. Problematisch ist aber die zur Codierung und Decodierung benötigte recht hohe Rechenleistung . Und der öffentliche Schlüssel muss seinem Besitzer zweifelsfrei und sicher zugeordnet werden können.

Hybride Verschlüsselung: Das Beste aus beiden Welten

Daneben gibt es den Ansatz einer sogenannten hybriden Verschlüsselung, der die beiden Verfahren kombiniert. Dies bietet den Vorteil der Effizienz von 1-Schlüssel-Verfahren mit der Sicherheit von 2-Schlüssel-Verfahren.

Das funktioniert so: Für eine sichere Verbindung wird zunächst ein sogenannter Session Key generiert, der mit dem öffentlichen Schlüssel des Empfängers verschlüsselt wird. Dieser entschlüsselt ihn mit seinem privaten Key. Die Kommunikation selbst kann nun mit dem sicher ausgetauschten Session Key im 1-Schlüssel-Verfahren durchgeführt werden.

Solche hybriden Verschlüsselungen sind im Internet sehr gebräuchlich. Genutzt werden sie etwa bei der Netzwerkprotokoll-Suite IPsec, die die Datenübertragung in VPN-Netzen sichert. Oder bei TLS/SSL (Transport Layer Security / Secure Sockets Layer), das in Browsern eingesetzt wird. Die Technik verschlüsselt den Datentransfer von und zur Webseite, was Angreifern den Zugriff auf die gesendeten Daten verwehrt. Ob diese Verschlüsselung aktiv ist, erkennen Sie übrigens am Vorhängeschloss-Symbol in der Adresszeile und daran, dass die Adresse mit „https://“ anfängt.

Moderne Verschlüsselungen sind auch für High-End-Rechner kaum knackbar

Moderne Verschlüsselungsverfahren arbeiten mit digitalen Schlüsseln, die aus Bitfolgen bestehen. Auch hier gilt: je länger, desto sicherer. Die Schlüssellänge ist nämlich ein Maß für die möglichen Code-Kombinationen.

Für die Verschlüsselung steht eine ganze Reihe von Verfahren zur Verfügung, die aber immer wieder auf den neusten Standard gebracht werden müssen. So war etwa der Data Encryption Standard (DES) von 1976 an für viele Jahre offizieller Standard der US-Regierung. DES-Schlüssel haben aber nur eine Schlüssellänge von 56 Bit. Zu wenig, um einem Brute-Force-Angriff der leistungsfähigen Computer von heute Stand zu halten. Auch die Weiterentwicklung 3DES, bei der der ursprüngliche DES-Algorithmus bei der Verschlüsselung drei Mal mit unterschiedlichen Schlüsseln durchlaufen werden muss, ist längst nicht mehr die erste Wahl.

Ein wesentlich neuerer Standard heißt AES (Advanced Encryption Standard). AES bietet verschiedene Schlüsselängen von bis zu 256 Bit und gilt derzeit (noch) als extrem sicher. Das Verfahren ergibt auch bei ähnlichen Passwörtern komplett unterschiedliche Ergebnisse. Es steckt in vielen Messengerdiensten wie Signal und WhatsApp, aber auch Komprimierungsprogramme wie WinZip bedienen sich der Technik. Bei Open-Source-Projekten wird oft Twofish eingesetzt – eine Technologie, die nicht patentiert ist und von jedermann genutzt werden kann. Twofish gilt zudem als sehr schnell.

Bei den asymmetrischen Verschlüsselungen gilt das nach ihren Entwicklern Rivest, Shamirund Adleman benannte RSA-Verfahren als Goldstandard. Es basiert auf einem nur sehr aufwendig zu lösenden mathematischen Problem: der Primfaktorzerlegung sehr großer Zahlen.

Allzu sichere Verschlüsselungen sind Regierungen ein Dorn im Auge

Ende-zu-Ende-verschlüsselte Kommunikation, bei der tatsächlich nur die beiden miteinander kommunizierenden Nutzer das Gespräch entschlüsseln können, ist zwar sinnvoll und sicher – aber keineswegs überall gerne gesehen. Immer wieder tauchen Begehrlichkeiten von Staaten und Geheimdiensten auf, die gerne eine Hintertür hätten, durch die sie verschlüsselten Daten einsehen können. Da macht auch die EU keine Ausnahme. Bereits im Dezember 2020 hatte ausgerechnet die deutsche Ratspräsidentschaft versucht, mit einer Resolution namens Sicherheit durch Verschlüsselung, Sicherheit trotz Verschlüsselung die Nutzung von sicherer Verschlüsselung zu untergraben.

Im Mai 2022 stellte die EU-Kommissarin Ylva Johansson eine Verordnung vor, die Vordergründig die Bekämpfung von Kinderpornografie zum Ziel hatte. Für die Wächter der Netzfreiheit war sie aber ein Angriff durch die Hintertür: „Das wird das ausgefeilteste System zur Massenüberwachung, das jemals außerhalb Russlands oder Chinas eingerichtet wurde“, schrieb damals der prominente Kryptograph Matthew Green auf Twitter. Die EU-Kommission wollte durch die Vorlage einer sogenannten „Detection Order“ die Plattformbetreiber dazu zwingen, alle in einem Durchsuchungsbefehl spezifizierten Datensätze sicher zu stellen. Dummerweise sind die allermeisten dieser Plattformen Ende-zu-Ende verschlüsselt. Um auf die Inhalte zugreifen zu können, müssten die Plattformen diese Art der sicheren Verbindung für alle Nutzer aufgeben und auch Überwachungsschnittstellen einbauen.

Der Entwurf traf aber auch auf Skepsis bei den Mitgliedsstaaten – rund ein Dutzend meldete Bedenken an. Und während in Europa die Diskussion eher im Verborgenen, aber mit unverminderter Vehemenz weitergeführt wird, scheint in den USA fast so etwas wie Einsicht eingekehrt zu sein. Die jüngste US-Regelung zum Kinderschutz sieht ein Verweigerungsrecht bei Durchsuchungsbefehlen für die Provider von Diensten mit Ende-to-End-Provider vor. Eben weil sie keinen Zugriff auf die Daten haben – und das gut so ist.