Wir haben uns an das WLAN gewöhnt. Es macht das Internet praktisch überall und auf jedem Gerät verfügbar. Doch es ist auch eines der größten Einfalltore für Cyberangriffe. In Teil 5 unserer Serie „Sicherheit im Internet“ zeigen wir, wo das Gefährdungspotential liegt – und wie man sich dagegen schützen kann.

Bild: Bernhard Hermant via unsplash

Das Internet ist ein Paradies für Cyberkriminelle. Es ist in seiner Grundarchitektur offen, die Transportwege sind für jedermann zugänglich – und leider auch per Default-Einstellung nicht geschützt. Prinzipiell lässt sich das Netz der Netze von jedem, der einen Zugang hat, frei nutzen. Die verwendeten Technologien basieren zum großen Teil auf offenen Standards. Das Internet ist auch kein homogenes Netz. Übertragene Daten können stattdessen viele verschiedene Netzwerke passieren.

Offenes Internet lockt Cyberkrimminelle an

Dies schafft eine optimale Ausgangslage für Cyberkriminelle. Sie können Daten auf ihrem Weg durch das Netz abhören, stehlen oder auch manipulieren. Angriffspunkte gibt es genug. Sie stecken beispielsweise in der Netzstruktur. Dazu gehören Endgeräte wie PCs, Smartphones, Tablets, aber in letzter Zeit verstärkt auch Drucker oder Geräte für das IoT (Internet of Things, also zum Beispiel Aktoren und Sensoren im Smart Home). Daneben können auch Geräte der Infrastruktur wie Router, Switches oder Gateways angegriffen werden. Und schließlich bieten auch die Verbindungen selbst, also die Verkabelung oder das WLAN Schwachstellen.

WLAN als kritisches Einfallstor

Vor allem das Wireless Local Area Network (übersetzt: drahtloses lokales Netzwerk) oder kurz WLAN ist ein wichtiges Einfallstor für Cyberangriffe. Die Technik, in angelsächsischen Ländern in Anlehnung an „Hi-Fi“ oft auch als Wi-Fi bezeichnet, wurde entwickelt, um drahtlose Datenübertragungen komfortabel zu ermöglichen. Die technischen Spezifikationen wurden vom Verband IEEE (Institute of Electrical and Electronics Engineers) im Standard IEEE 802.11 festgeschrieben. Der Standard spezifiziert das Kommunikationsprotokoll auf den untersten Übertragungsschichten. WLAN ist heute der am weitesten genutzte Übertragungsstandard im Internet. Das Problem: Prinzipiell ist WLAN ein „Shared Medium“. Jeder in Reichweite könnte die im Netz übertragenen Datenpakete empfangen beziehungsweise mithören.

Das soll natürlich verhindert werden. Wichtigste Maßnahme dazu ist eine sichere Verschlüsselung. Die in den Kindertagen des WLAN genutzten Verfahren WEP (Wired Equivalent Privacy) und WPA (Wi-Fi Protected Access) sind nach heutigen Maßstäben nicht mehr sicher. Bekannt gewordene Schwächen im Protokoll und insbesondere die rasant gewachsene Rechenleistung auch in privat genutzten Endgeräten wie Notebooks oder Smartphones machen es vergleichsweise einfach, diese Methoden zur Datenverschlüsselung in wenigen Minuten zu knacken.

Konkret ist es etwa der von WEP verwendete Verschlüsselungsalgorithmus RC4, der einem gezielten Hackerangriff nicht allzu lange etwas entgegensetzen kann. Ist die Verschlüsselung geknackt, hat der Angreifer Zugriff auf den gesamten Netzverkehr. Der Nachfolger WPA basiert auf demselben Algorithmus, nutzt jedoch zusätzlich das Sicherheitsprotokoll TKIP (Temporal Key Integrity Protocol), was RC4 um dynamische Schlüssel und zusätzliche Integritätschecks erweitert. Aber auch dieses Verschlüsselungsprinzip hat sich mittlerweile als anfällig gegen diverse Angriffsmethoden erwiesen .

WPA2: Gefährdet durch KRACK-Angriffe

Die dritte Generation bei der WLAN-Verschlüsselung heißt WPA2 und basiert auf der leistungsstarken Verschlüsselungsmethode AES (Advanced Encryption Standard). WPA2 ist derzeit der am häufigsten genutzte Standard zur Verschlüsselung privater und auch öffentlicher WLANs. Dynamische Keys, die regelmäßig geändert werden, bringen zusätzlichen Schutz.

Aber auch wenn WPA2 auf Seite der Verschlüsselung als sehr sicher gilt, hat es trotzdem eine Schwachstelle. WPA2 ist nämlich, wie der belgische Sicherheitsforscher Mathy Vanhoef im Jahr 2017 herausfand, durch sogenannte KRACK-Angriffe („Reinstallation Attack“) gefährdet. Diese Angriffe finden in dem Moment statt, in dem das Netzwerk ein neues Gerät authentifiziert. Während dieses „Handshakes“ zwischen Host und Client können Hacker einen Zugriff auf das Netzwerk erlangen, um Passwörter und andere persönliche Daten zu stehlen. Allerdings: Sicherheitsforscher sind sich uneinig, ob und wenn ja wie einfach sich diese Lücke in der Praxis ausnutzen lässt.

WPA3: Sicher, aber wenig verbreitet

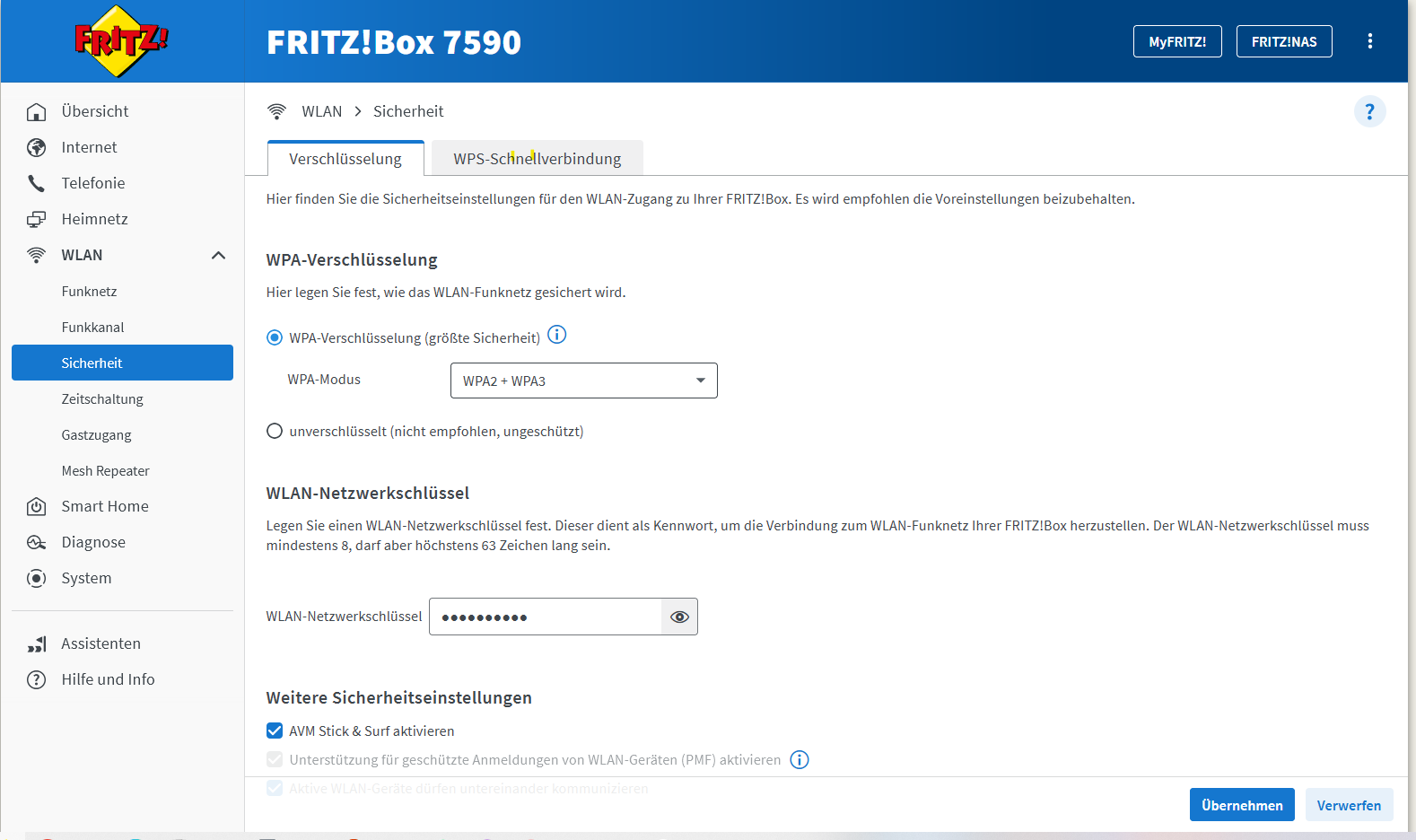

Wer auf Nummer sicher gehen möchte, sollte deshalb WPA3 nutzen – den neuesten Verschlüsselungsalgorithmus für WLAN-Netze. WPA3 setzt auf die moderne Verschlüsselungsmethode SAE und sorgt auch für eine erhöhte Sicherheit gegen sogenannte „Wörterbuch-Attacken“. Das Protokoll „Protected Management Frames“ (PMF) behebt durch einen sicheren, kryptografischen Handshake die von KRACK ausgenutzte Schwachstelle. WPA3 verhindert auch sehr effektiv das automatisierte Durchprobieren von Passwörtern für das WLAN. Allerdings ist der Standard, der bereits seit 2020 in Produkten verfügbar ist, trotzdem noch nicht sehr weit verbreitet. Bei der beliebten Fritz!Box gibt es deshalb einen Mischmodus, der den Betrieb über beide Sicherungsverfahren erlaubt. Geräte, die WPA3 nicht beherrschen, werden über WPA2 angemeldet. Als eine Art Patch lässt sich PMF auch für WPA2 aktivieren.

Von beiden Versionen WPA2 und WPA3 gibt es übrigens eine Lösung für private Nutzer und eine für Unternehmen (WPA2 bzw. WPA3 Enterprise). Letztere fordert eine strengere Authentifizierung und den Einsatz eines Authentifizierungsservers.

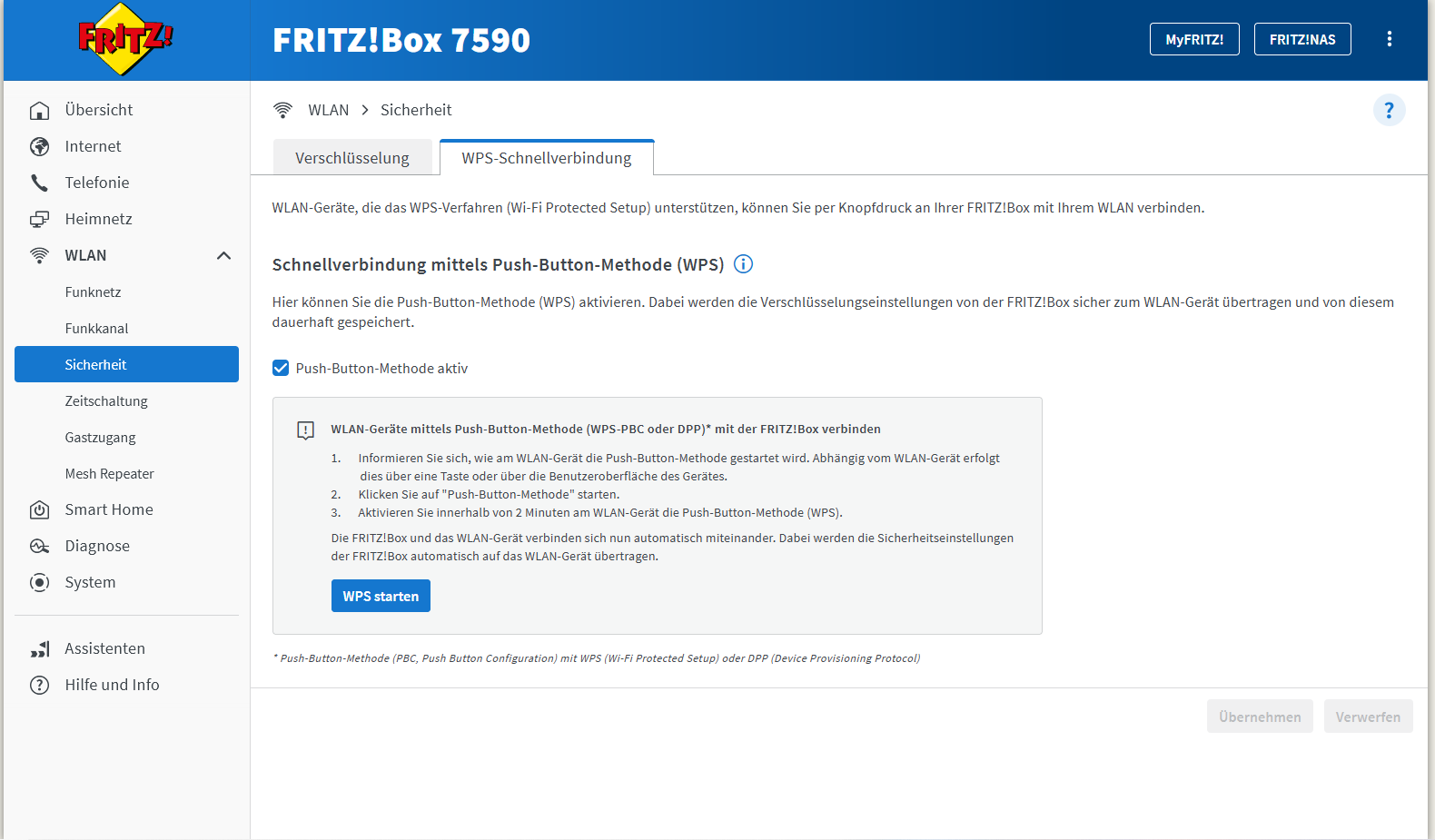

WPS: Bequem, aber unsicher

Um die oft komplizierte Eingabe von Sicherungsschlüssel einfacher zu machen, wurde im WLAN-Protokoll das sogenannte WPS („Wi-Fi Protected Setup“) eingeführt. Drückt man beispielsweise einen Knopf am Router, wird ein automatischer Koppelmechanismus ausgelöst. Der Router und das zur Verbindung vorbereitete Gerät tauschen den Schlüssel selbsttätig aus. Allerdings: Auch dieser Vorgang hat schwerwiegende Schwachstellen. Er sollte deshalb nicht oder nur mir Vorsicht eingesetzt werden.

Zur Netzabsicherung wird auch häufig vorgeschlagen, den Netzwerknamen (SSID) zu verstecken. Zur Anmeldung muss man dann diese ID kennen und von Hand eingeben. Klingt erst mal gut. Allerdings: Mit passender Hacker-Software ist es kein Problem, den Netzwerkverkehr abzuhören und den Netzwerknamen daraus herauszufiltern. Verstecken allein reicht also nicht aus. Es muss deshalb immer auch mit einem möglichst sicheren Passwort kombiniert werden.

Besonders gefährlich: öffentliches WLAN

Eine besonders hohe Gefahr für Datenklau besteht in öffentlichen WLAN-Netzen. „Menschen nutzen öffentliche WLAN-Netze, um die Wartezeit auf einen Flug zu überbrücken, mobile Daten zu sparen oder aus Angst vor teurem Datenroaming. Das ist typisch“, sagt Daniel Markuson, Cybersicherheitsexperte bei NordVPN. „Hacker nutzen dabei die Schwächen ungesicherter WiFi-Hotspots aus, um an sensible Daten zu gelangen.“ Was dann zu wirklich bösen Überraschungen führen kann.

Eine der einfachsten Methoden für einen Angriff heißt „Evil-Twin“. Dabei „fälschen“ die Cyberkriminellen den Hotspot und erstellen ein eigenes WLAN-Netz mit ähnlich klingendem Namen. Statt „Lounge“ heißt es dann etwa „Lounge gratis“. Sie hoffen dann, dass sich die Nutzer mit diesem Netz verbinden und sie dadurch Zugang zum Datenstrom bekommen. Wer sich davor schützen möchte, sollte sich immer versichern, dass er sich mit dem richtigen Netz verbindet.

Bei einem Man-in-the-Middle-Angriff schalten die Cyberkriminellen ihre Geräte zwischen Nutzer-Gerät und WLAN-Hotspot. So können sie die Aktivitäten dieses Geräts unbemerkt überwachen und den Datenverkehr mitschneiden oder live analysieren. Möglich ist es zum Beispiel auch, den Datenverkehr auf eine gefälschte Website umleiten, wo etwa der Nutzer aufgefordert wird, persönliche Daten einzugeben.

Eavesdropping: der Spion in der Datenverbindung

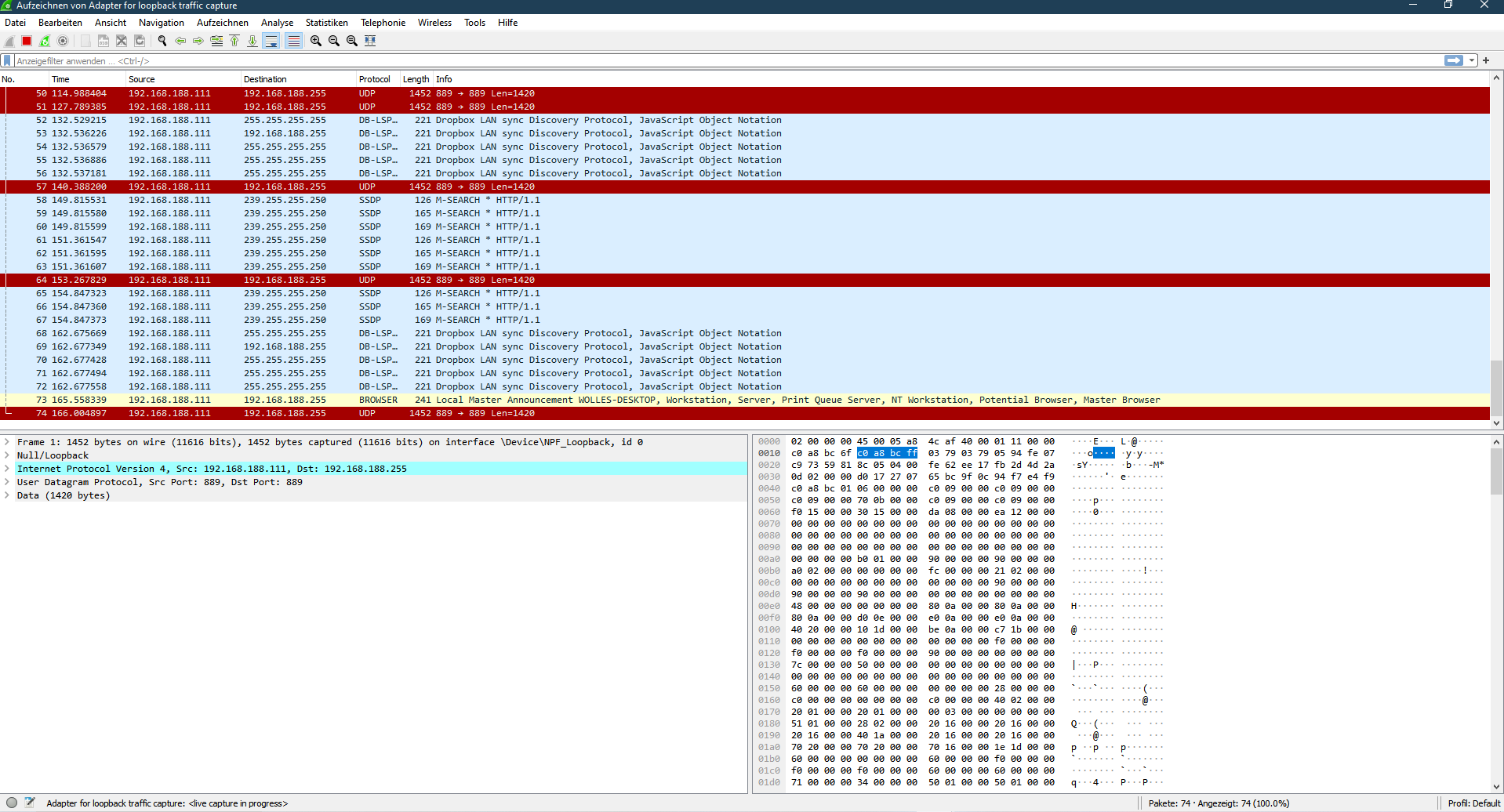

Für das passive Abhören, im Englischen Eavesdropping genannt, werden oft sogenannte Sniffer eingesetzt. Diese Software, wie etwa das in einschlägigen Kreisen populäre Wireshark, wurde ursprünglich zur Netzwerkdiagnose entwickelt. Das Programm erfasst den Verkehr im lokalen Netzwerk und speichert die Daten zur Offline-Analyse. Spezielle Auswertungsprogramme fischen dann im anfallenden Datenwust nach Verwertbarem. So versendet etwa das Datenprotokoll HTTP Passwörter und Nutzenamen im Klartext, die mit entsprechender Software herausgefiltert werden können. Auch Sitzungsschlüssel können so ausgelesen werden. Solche Schlüssel werden von Webseiten eingesetzt, um eingeloggte Benutzer wiederzuerkennen. Geraten sie in falsche Hände, können Angreifer die komplette Sitzung übernehmen. Genauso einfach ist es, die in der Regel unverschlüsselten E-Mail-Übertragung mitzulesen oder die Browser-Chronik zu tracken.

Sicherheitsmaßnahmen: Verschlüsselung ist alles

Angesichts der Gefahren rät Markuson dazu, auf die Nutzung von öffentlichen Hotspots besser zu verzichten und stattdessen die Internetverbindung seines Smartphones zu nutzen. Falls das nicht möglich ist, sollten sensible Daten nur über verschlüsselte Verbindungen übertragen werden. Viele Unternehmen wie auch Universitäten bestehen deshalb auf die Nutzung eines VPN (Virtual Private Network) durch ihre Mitarbeiter. Dessen Kommunikationskanäle sind unabhängig vom Übertragungskanal verschlüsselt und schützen so die übertragenden Daten.

Ohne VPN muss man selbst darauf achten, dass möglichst viel des Datentransfers verschlüsselt wird. Etwa durch die Nutzung des HTTPS-Protokolls in Webbrowsern oder SSL-Verbindungen bei der Eingabe von Nutzerpasswörtern.

Zusätzlichen Schutz bietet die Zweifaktor-Authentifizierung. Dazu muss als Ergänzung zu Benutzername und Passwort noch ein anderer Kanal zur Identifikation genutzt werden. Das kann zum Beispiel die Bestätigung des Logins über eine Smartphone-App sein. Oder ein temporär gültiges Einmalpasswort, das etwa per SMS übertragen wird. Die Idee: Einloggen kann sich so nur derjenige, der die Zugangsdaten und das Smartphone besitzt, auf das das Einmalpasswort gesendet wird. Ein reiner Datenklau von Benutzername und Passwort wird auf diese Weise im Idealfall nutzlos.