Autor: Stefan Achleitner

Aufmacherbild: (C) HypnoArt via Pixabay, CC0 Public Domain

In jüngster Zeit häufen sich die Berichte über Verschlüsselungs-Trojaner und Würmer. Besonders der Kryptowurm WannaCry hat in den letzten Wochen weltweit enormen Schaden angerichtet und mehrere 100.000 Computer infiziert. Er verschlüsselt die Daten betroffener Anwender, um sie angeblich gegen Zahlung eines Lösegelds wieder freizugeben. Tatsächlich ist höchst ungewiss, ob so eine Zahlung dazu führt, dass man seine Daten zurückbekommt. In jedem Fall ist solche Schadsoftware ein Beispiel dafür, dass Technologien an sich völlig wertneutral sind. Verschlüsselungstechnik kann dazu dienen, vertrauliche Daten vor unberechtigten Einblicken zu schützen – oder eben auch zum Werkzeug für Erpresser werden.

Doch wie funktioniert Datenverschlüsselung überhaupt – und was steckt genau hinter den häufig gebrauchten Begriffen „symmetrische Verschlüsselung“ und „asymmetrische Verschlüsselung“?

Verschlüsselungsalgorithmen stellen die Grundlage vieler Datenschutzverfahren dar. Diese Algorithmen lassen sich in zwei Kategorien unterteilen: symmetrische sowie asymmetrische Kryptographie.

So funktionieren symmetrische und asymmetrische Datenverschlüsselung

Bei symmetrischer Kryptographie wird zum Verschlüsseln sowie zum Entschlüsseln derselbe digitale Schlüssel verwendet. Symmetrische Kryptographie wird vor allem eingesetzt, wenn große Mengen von Daten zu verschlüsseln werden müssen. Der Grund: symmetrische Algorithmen arbeiten sehr schnell. Auch Protokolle zur sicheren Datenübertragung wie Transport Layer Security (TLS) und Internet Protocol security (IPSec) verwenden symmetrische Verschlüsselungsalgorithmen.

Bei asymmetrischer Kryptographie ist der Ablauf etwas komplexer. Einfach erklärt dient bei asymmetrischer Kryptographie ein öffentlicher Schlüssel zum Verschlüsseln und ein privater Schlüssel zum Entschlüsseln. Dabei kann der private Schlüssel nicht aus dem öffentlichen Schlüssel abgeleitet werden. Asymmetrische Kryptographie bringt einige Vorteile mit sich. So lässt sich asymmetrische Verschlüsselung besser zur sicheren Kommunikation verwenden. Denn weil der öffentliche Schlüssel bekannt ist, kann dieser verwendet werden, um für einen bestimmten Empfänger bestimmte Daten zu verschlüsseln. Wenn dieser im Besitz des privaten Schlüssels ist, kann er die empfangenen verschlüsselten Daten wieder entschlüsseln.

Ein Nachteil von asymmetrischer Kryptographie ist, dass diese im Vergleich zu symmetrischer Kryptographie um etwa den Faktor 1000 langsamer ist. Daher eignet sie sich nur schlecht zur Verschlüsselung großer Datenmengen.

Digitale Erpresser: Ransomware

Der Begriff Ransomware bezeichnet meist Trojaner oder Computerwürmer, die Daten eines infizierten Computers verschlüsseln und behaupten, die so für den Benutzer nicht mehr zugänglichen Daten erst nach Zahlung eines Lösegelds (engl.: ransom) wieder freizugeben. Wörtlich übersetzt handelt es sich denn auch um „Lösegeld-Software“.

Typischerweise droht solche Erpresser-Software damit, die verschlüsselten Daten zu löschen, sie zu veröffentlichen oder sie einfach nicht mehr zu entschlüsseln. Dies kann für den rechtmäßigen Besitzer sehr schmerzhaft sein (etwa im Fall von Familienfotos) oder auch beträchtlichen wirtschaftlichen Schaden verursachen (etwa wenn Auftrags-, Kunden- oder Patientendaten nicht mehr verfügbar sind). Infiziert wird ein Computer meist durch Öffnen eines E-Mail-Anhangs, welcher die Ransomware enthält, oder auch durch unbemerkte Downloads auf präparierten Webseiten und unter Ausnutzung von Sicherheitslücken von Web-Browsern und Betriebssysteme – durch sogenannten “Drive-by-Downloads”.

Ein Verschlüsselungswurm wie WannaCry ist noch gefährlicher- Denn wenn er einen Computer infiziert hat, ist er in der Lage, sich selbst über das Netzwerk zu verbreiten und andere dort angeschlossene Computer zu befallen. Möglich wird das durch eine Sicherheitslücke in Windows-Betriebssystemen, für die sich der Name „EternalBlue“ etabliert hat.

Diese Sicherheitslücke nützt das Server-Message-Block-Protokoll (SMB) , das vor allem Windows-Rechner verwenden, um anderen Computern über das Netzwerk Zugang zu geteilten Dateien, Druckern oder Schnittstellen zur Verfügung zu stellen. Bei der EternalBlue-Sicherheitslücke akzeptiert das Server-Message-Block-Protokoll speziell präparierte Datenpakete, die danach am Zielcomputer automatisch ausgeführt werden und so beispielsweise die Schadsoftware installieren.

Das folgende Video erklärt das Grundprinzip von Ransomware anschaulich in drei Minuten:

So kombiniert Ransomware symmetrische und asymmetrische Verschlüsselung

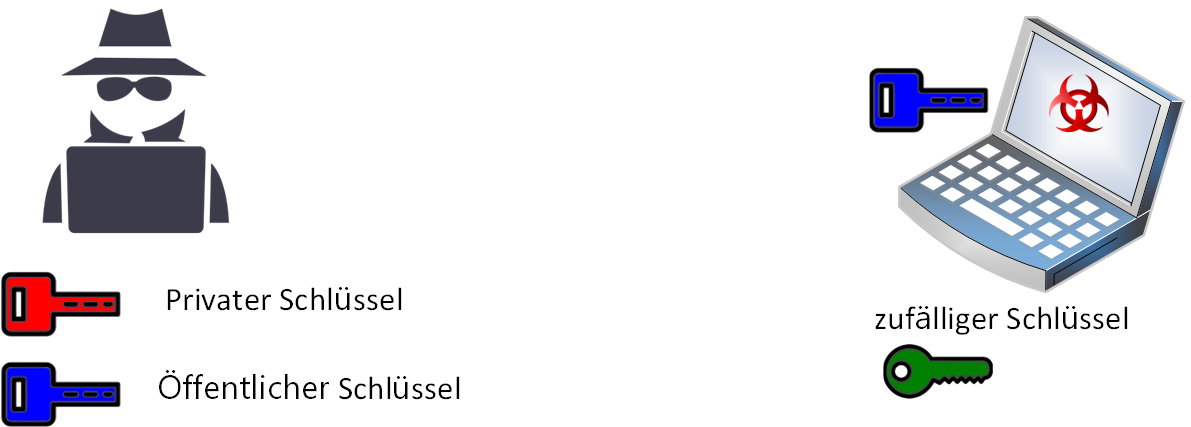

Neben den beschriebenen Infektionswegen ist WannaCry im hier beschriebenen Zusammenhang noch aus einem anderen Grund interessant: Der Verschlüsselungstrojaner macht sich das Prinzip der symmetrischen sowie der asymmetrischen Verschlüsselung zunutze.

Nachdem die Schadsoftware einen Computer infiziert hat, generiert sie automatisch einen zufälligen, symmetrischen Schlüssel. Mit ihm verschlüsselt sie die Dateien des befallenen Computers. Der öffentliche Schlüssel des Angreifers ist hierbei in der Ransomware enthalten.

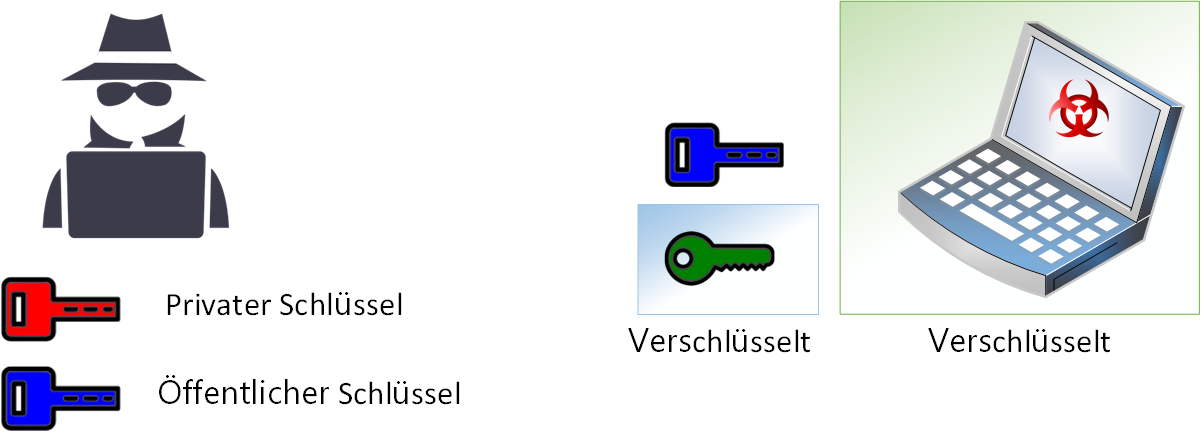

Nach dem Verschlüsseln der Daten wird der zufällige symmetrische Schlüssel mit dem öffentlichen Schlüssel des Angreifers verschlüsselt. So muss nur eine winzige Datenmenge mit diesem aufwändigeren Verfahren verschlüsselt werden – und dennoch stellt die Ransomware sicher, dass die Entschlüsselung nur noch mit dem privaten Schlüssel des Angreifers möglich ist.

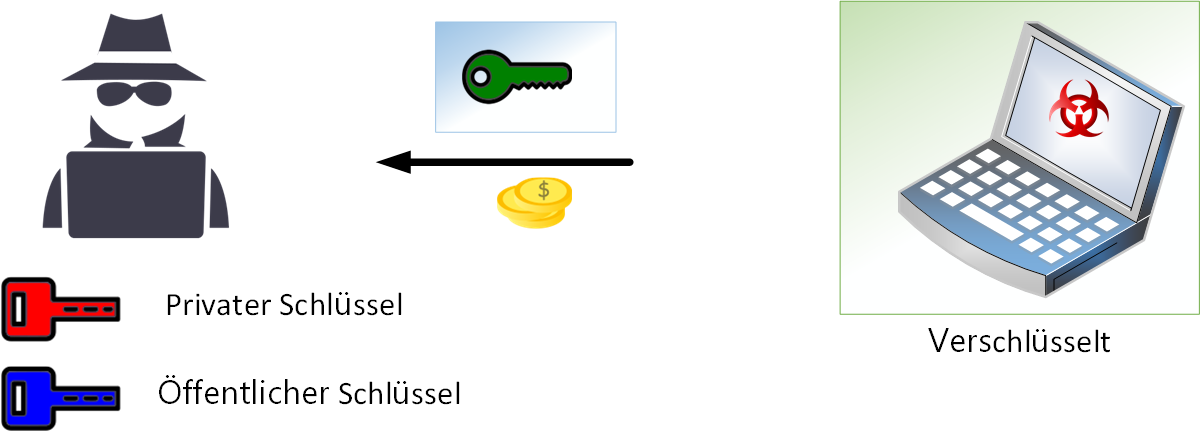

Der weitere Ablauf sieht in der Theorie so aus: Erklärt sich das Opfer der Erpressung bereit, das geforderte Lösegeld zu zahlen, wird der verschlüsselte symmetrische Schlüssel an den Angreifer geschickt. Dieser kann ihn nun mit seinem privaten Schlüssel entschlüsseln. Schickt er den symmetrischen Schlüssel dann wirklich wieder an das Opfer zurück, könnte dieses seine Daten damit wieder herstellen.

Allerdings können sich Ransomware-Opfer keineswegs darauf verlassen, dass sie nach Zahlung eines Lösegelds wirklich vom Erpresser den nötigen Schlüssel erhalten, um die gekaperten Dateien wieder zu entschlüsseln. Denn der Angreifer hat sein Ziel längst erreicht und wird weiteren Kontakt zum Opfer schon deshalb vermeiden, um einer Entdeckung zu entgehen. Sicherheitsexperten wie etwa das BSI (Bundesamt für Sicherheit in der Informationstechnik) raten deshalb davon ab, Lösegeld an Ransomware-Erpresser zu bezahlen.

Lässt sich die Verschlüsselung nicht einfach knacken?

Durch die Verwendung eines zufälligen Schlüssels zur Verschlüsselung der Daten und dessen Chiffrierung mit dem öffentlichen Schlüssels der Ransomware ist es in den meisten Fällen auch wirklich nur deren Urheber möglich, mit Hilfe seines privaten Schlüssels die Daten wieder herzustellen.

WannaCry verwendet als Verschüsselungsalgorithmus den Advanced Encryption Standard (AES) – einen sehr weit verbreiteten symmetrischen Algorithmus, mit einer Schlüssellänge von 128 bit –, um die Daten des befallenen Computers zu verschlüsseln.

Eine Schlüssellänge von 128 bit heißt, dass es 2128 verschiedene potentielle Schlüssel gibt um die Daten wieder zu entschlüsseln. Ausgeschrieben ergibt 2128 die unvorstellbare Zahl von rund dreihundertvierzig Sextillionen Schlüsseln. Ein moderner Prozessor mit 3,6 GHz und 8 Cores kann ca. 1,4 Milliarden Schüssel in der Sekunde testen. Es würde also noch immer unvorstellbare acht Trilliarden Jahre dauern, um alle potentiellen Schüssel durchzuprobieren und den zufällig gewählten Schlüssel zu knacken, den WannaCry benutzt, um die Daten eines infizierten Computers zu verschlüsseln.

Zur Zeit gilt eine Schlüssellänge von 128 bit als „sicher“. Bei der aktuellen Entwicklung der Prozessorgeschwindigkeit, und vor allem mit Blick auf Quantencomputer wird in der IT-Sicherheitsforschung angenommen, dass ein Algorithmus wie AES noch 20 bis 30 Jahre als sicher gilt – zumal auch längere Schlüssel wie zum Beispiel 256 bit verwendet werden können. Erst danach dürfte dieses Verfahren durch die steigende Prozessorleistung knackbar werden.

Zum Vergleich: Der Enigma-Code, der im 2. Weltkrieg zur Verschlüsselung verwendet wurde und damals als sicher galt, kann heute mit einem modernen Rechner innerhalb weniger Stunden geknackt werden. Verschlüsselungsverfahren haben also in der Regel ein Ablaufdatum.

Wie kann man sich vor Ransomware schützen?

Zunächst einmal sollten sich Computernutzer sicherheitsbewusst verhalten, also zum Beispiel keine Dateianhänge von nicht hundertprozentig bekannten Absendern anklicken oder zwielichtige Webseiten meiden.

Darüber hinaus versuchen Anbieter von Schutzsoftware und Betriebssystemen, auch durch Algorithmen den Schutz vor Ransomware zu verbessern. Die aktuelle Forschung zu Verteidigungsstrategien basiert auf der frühen Erkennung von Prozessen, die Daten unerlaubt verschlüsseln. Die vor kurzem vorgestellte Software CryptoLock nutzt das Prinzipm den Veränderungsgrad des Informationsgehalts von Dateien zu messen. Da ein Grundsatz von starker Verschlüsselung ist, dass die verschlüsselten Daten die Information der originalen Daten nicht wiedergeben dürfen, ist dies ein guter Indikator, um festzustellen ob ein unerlaubter Verschlüsselungvorgang gerade aktiv ist. Die Software CryptoLock schafft es, einen Ransomware-Angriff zu stoppen, nachdem nur 0.2% der Dateien eines Rechners verschlüsselt wurden.

Ein hunderprozentig sicheres Konzept zum Schutz vor Ransomware wie WannaCry gibt es aber leider nicht. Sonst wäre diese Art von Schadsoftware auch kein so großes Problem. Neben Ransomware-Früherkennung wie CryptoLock ist das regelmäßige Backup der eigenen Daten wahrscheinlich die sicherste Methode, um sich vor Ransomware zu schützen. Dabei dürfen die Backup-Medien aber nicht übers Netzwerk zugänglich sein. Liegen sie etwa auf einem NAS-Server besteht sonst die Gefahr, dass der Krypto-Trojaner sie auch dort verschlüsselt.